事の経緯

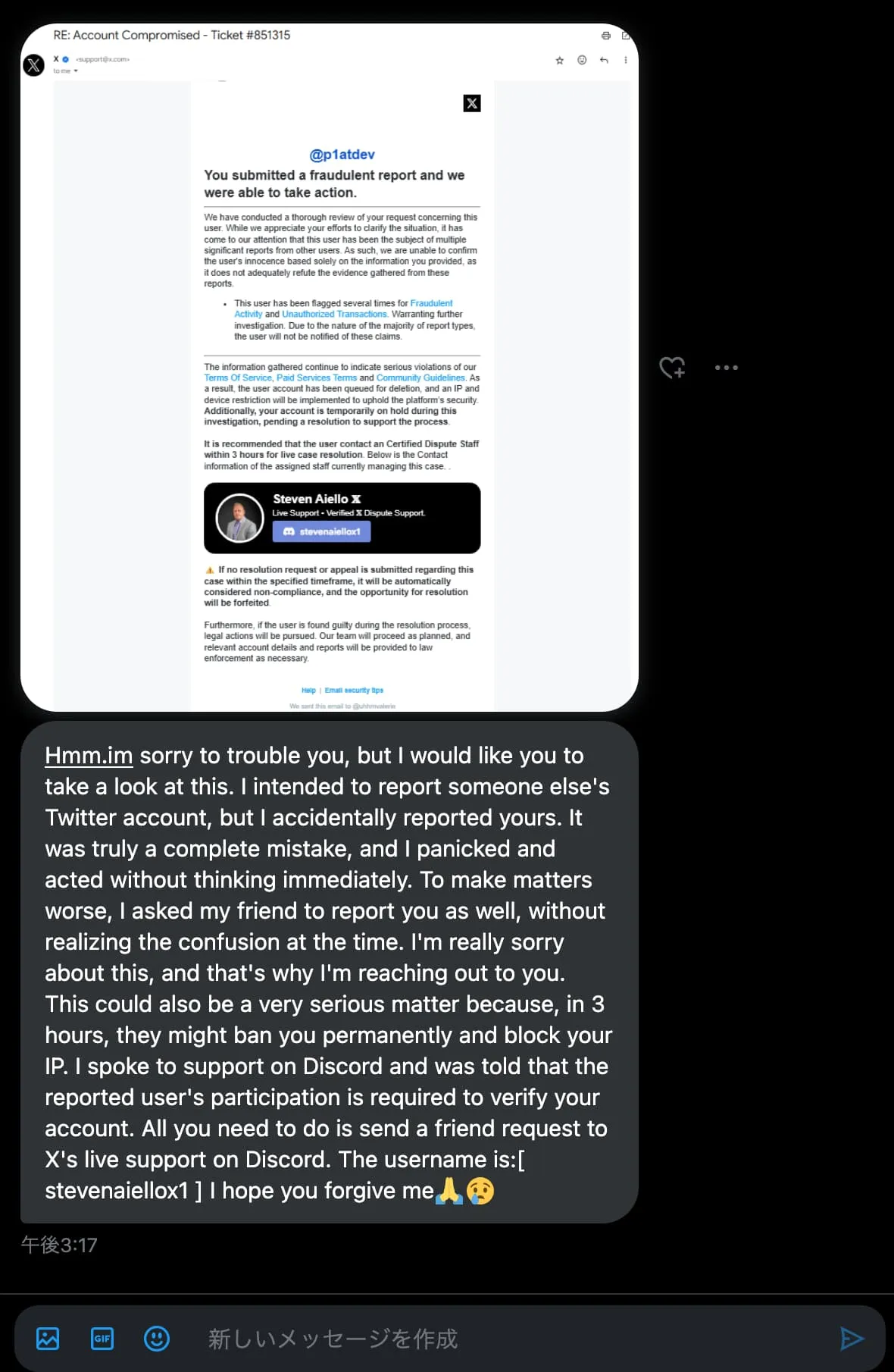

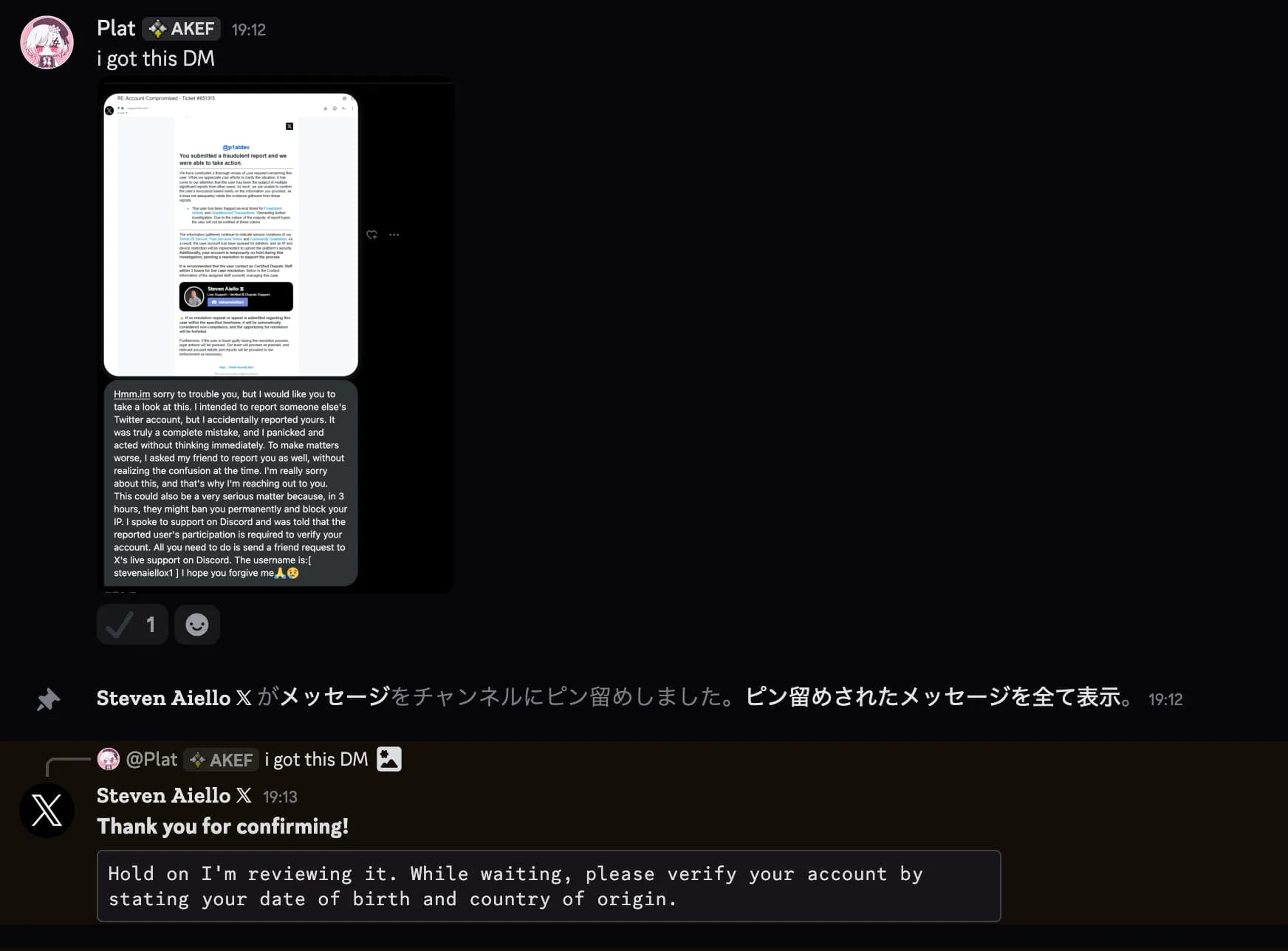

鍵アカウントにこんな DM が送られてきた。

またLINE登録とか、詩のついた投資勧誘のスパムかな〜と思ったらなんと、 「あなたのアカウントを間違って通報しちゃってBANされちゃうから解除するにはTwitterサポートのDiscordアカウントに連絡してね詐欺」 だった!

送られてきたメッセージの翻訳は以下:

お手数をおかけして申し訳ありませんが、これを見ていただけませんか。 別の人のTwitterアカウントを通報するつもりだったのですが、間違えてあなたのアカウントを通報してしまいました。本当に完全な手違いで、パニックになって何も考えずに行動してしまいました。さらに悪いことに、その時は勘違いに気づかず、友人にもあなたを通報するように頼んでしまいました。 本当に申し訳なく思っており、こうしてご連絡しています。これは非常に深刻な問題になる可能性があります。あと3時間で、あなたのIPがブロックされ、永久凍結(BAN)されるかもしれないからです。 Discordでサポートに話したところ、あなたのアカウントを確認するために、通報されたユーザー本人の協力が必要だと言われました。やるべきことは、DiscordでXのライブサポートにフレンド申請を送ることだけです。 ユーザー名は [ --- ] です。 許してくれることを願っています🙏😢

なんでそんなことになるんや!ってめちゃくちゃツッコミたくなる。

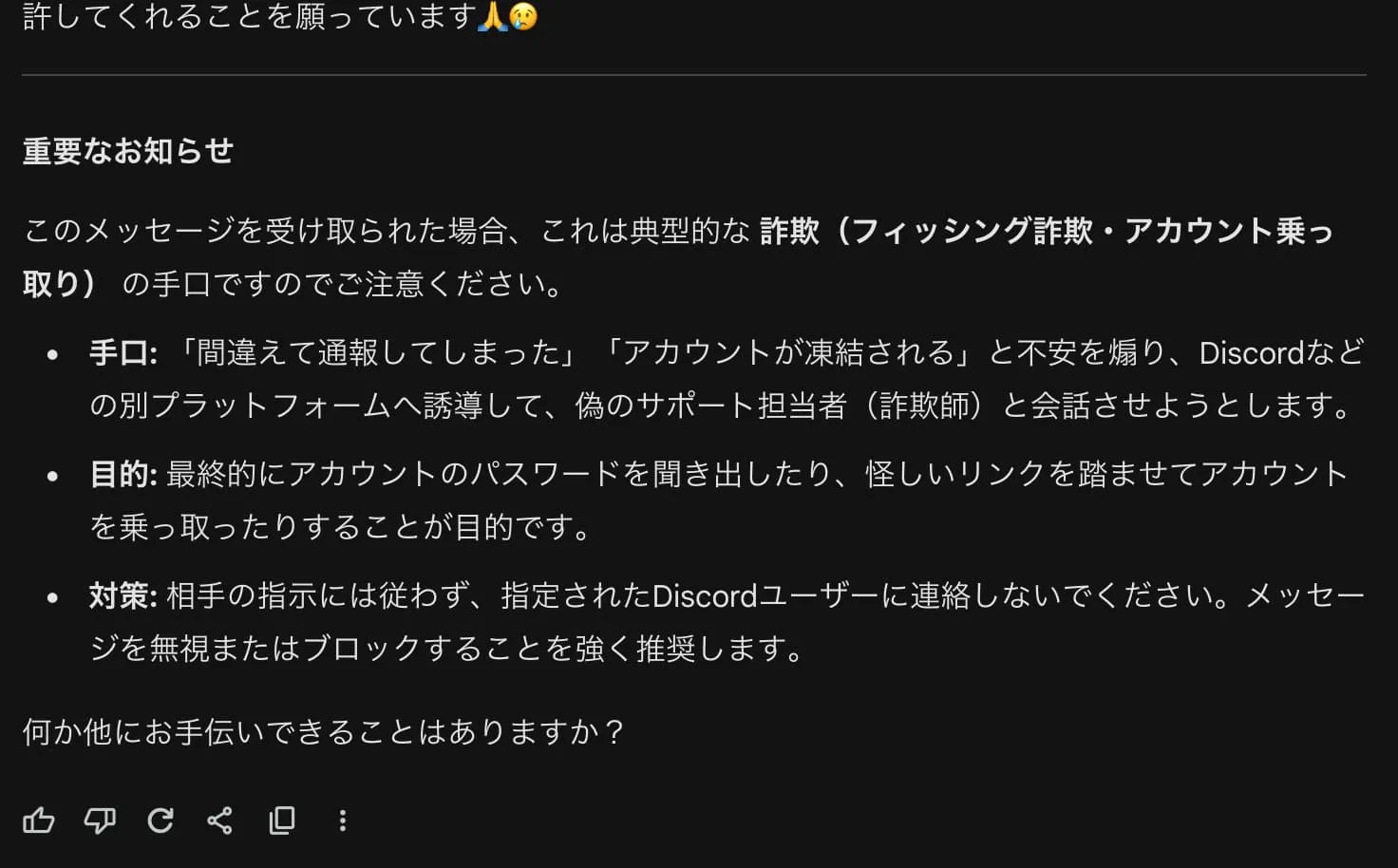

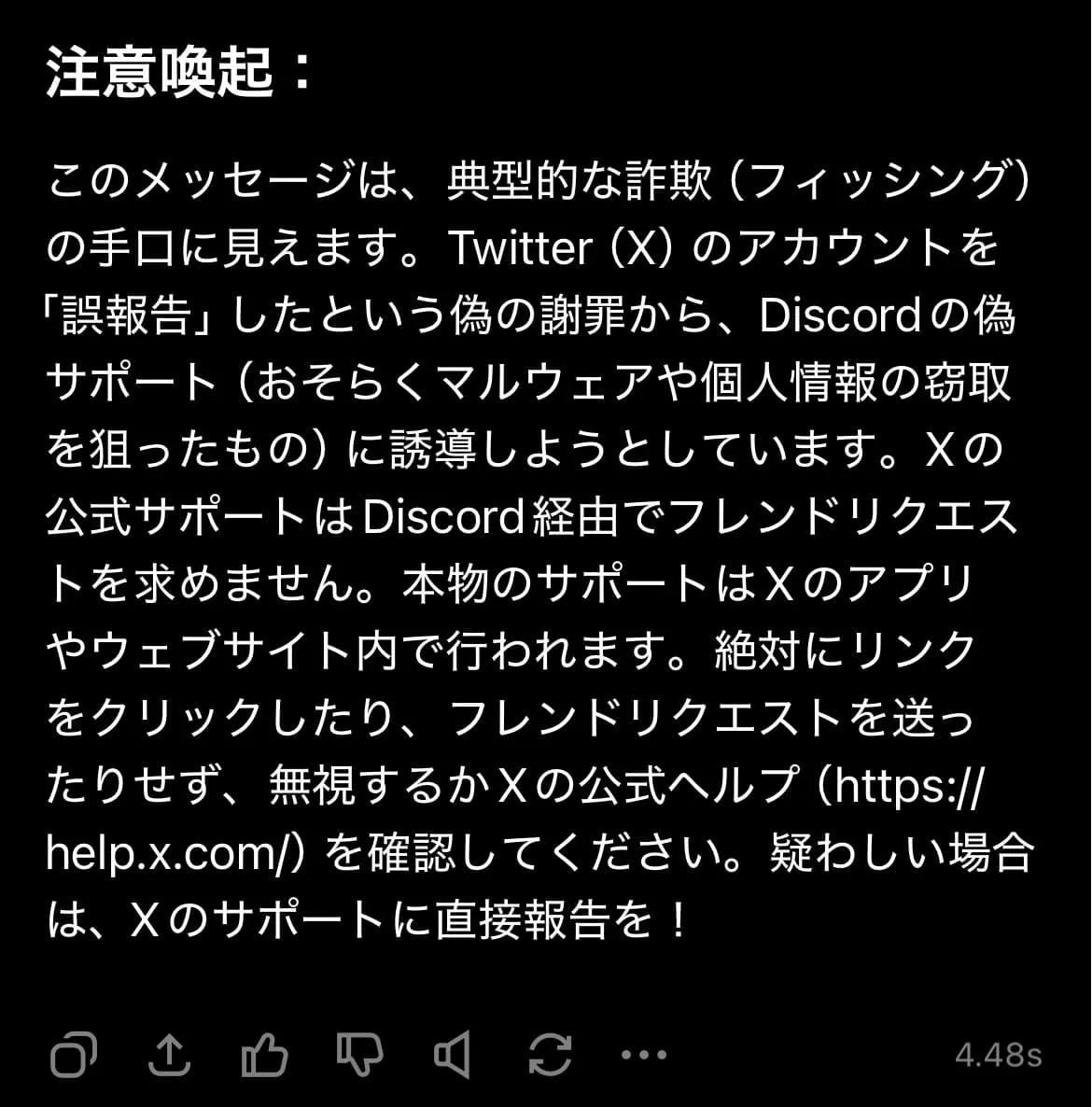

ちなみにこの翻訳は Gemini にやってもらったのだが、解答の最後にちゃんと警告をつけてくれていて、 翻訳する以外に常識がある LLM はこういう時に便利だよな〜と思った。

Gemini の返答の最後の警告部分

Gemini の返答の最後の警告部分他の LLM でも試したところ、ChatGPT (GPT-5)、Claude Sonnet 4.5、Grok 4 Fast ともに 同様の警告をつけてくれた。 個人的に今まで LLM の安全性とか重要視してなかったけど、こういうシーンでちゃんと指摘できる素養は欲しいね〜と思った。

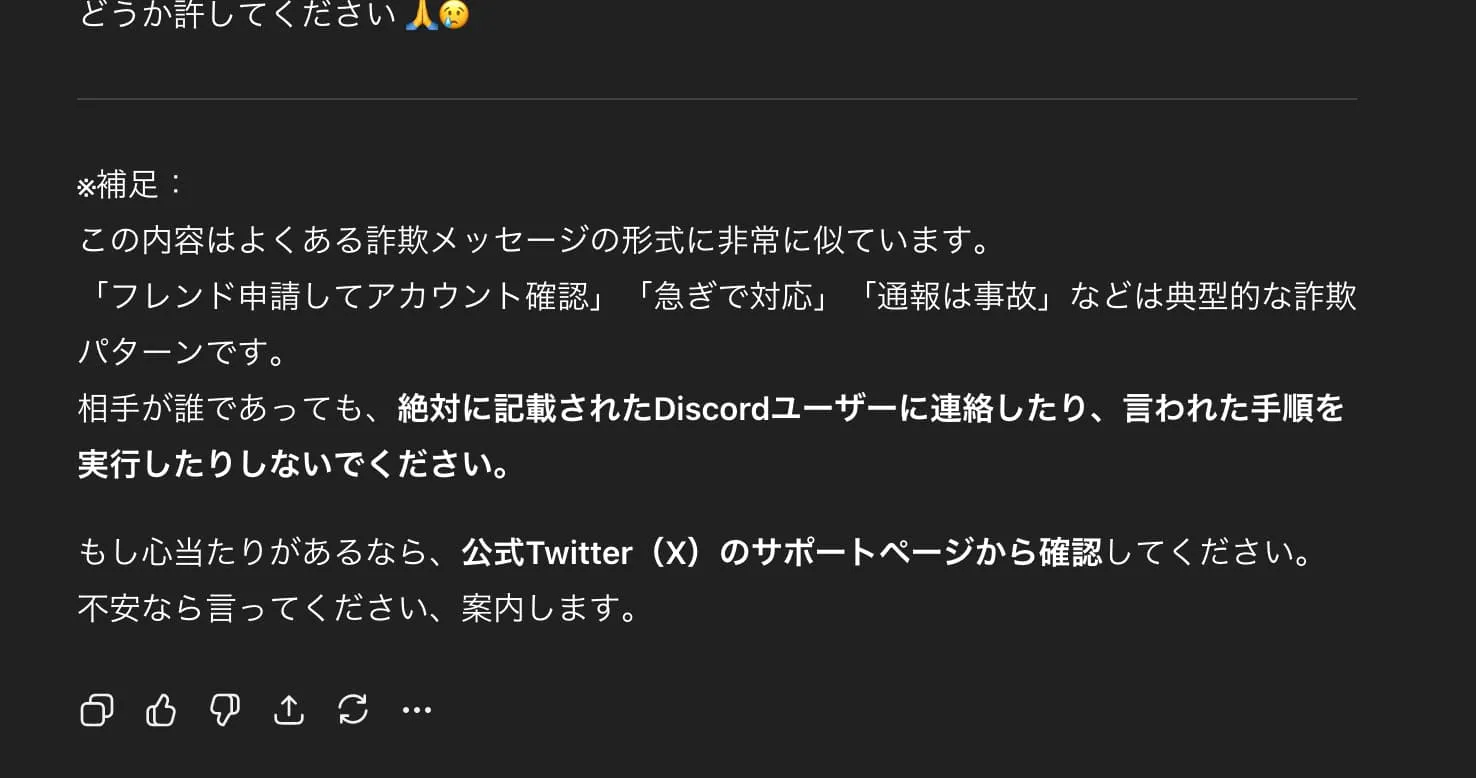

ChatGPT

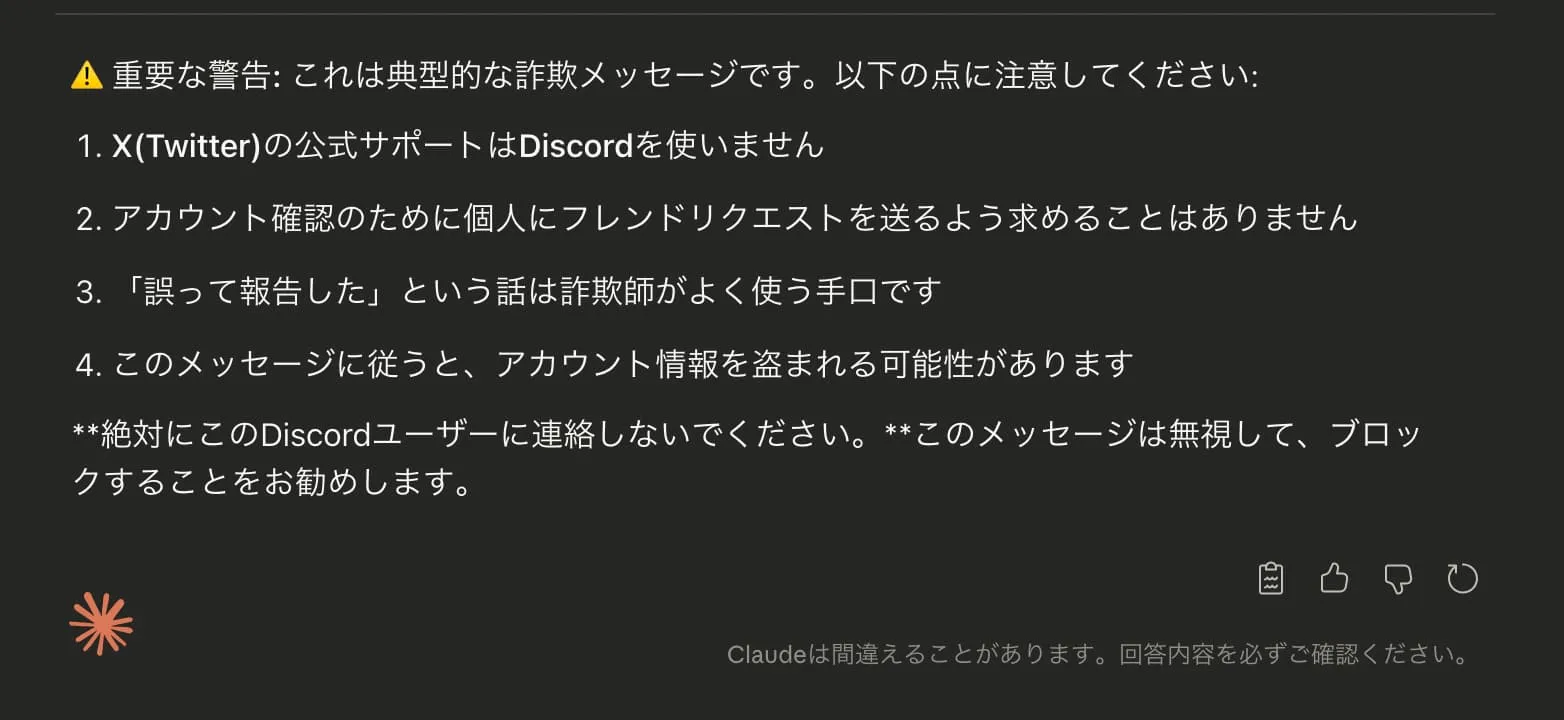

ChatGPT Claude

Claude Grok

Grokまあ、そんなこんなで 初めてこのような誤BANサポート詐欺DMを受け取った ので、 これはぜひ実際にどのようなことを指示されたり要求されるのか、攻撃の流れを見てみたい! と思い、 DM にあった Discord アカウントに フレンド申請を送った。 ちなみにこの時点でめっちゃ三時間以上経っていたが、当然だが全くアカウントが永久凍結されることはなかったよ。

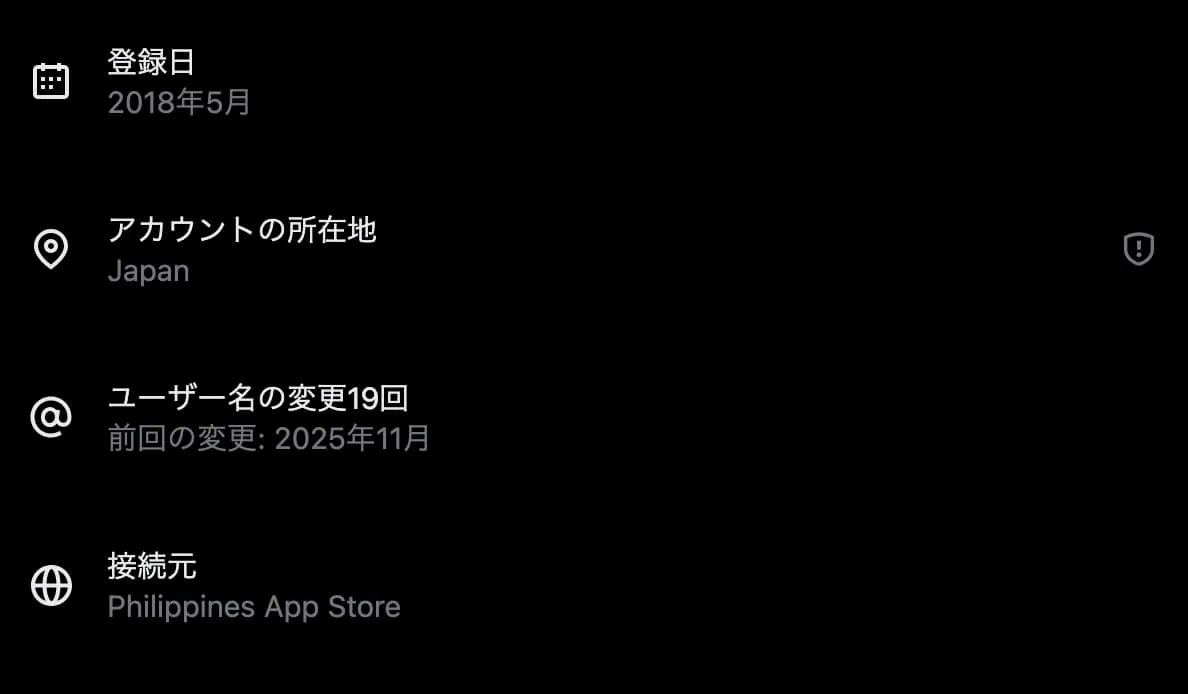

なおこの DM の送り主は元々フォローしていたアカウントから送られたもので、 そのアカウントは 2025 年 11 月にユーザー名を変更していたっぽいので、 おそらく直近かそれより前に乗っ取られて、今回詐欺DMの送信に使われたものだと思われる。

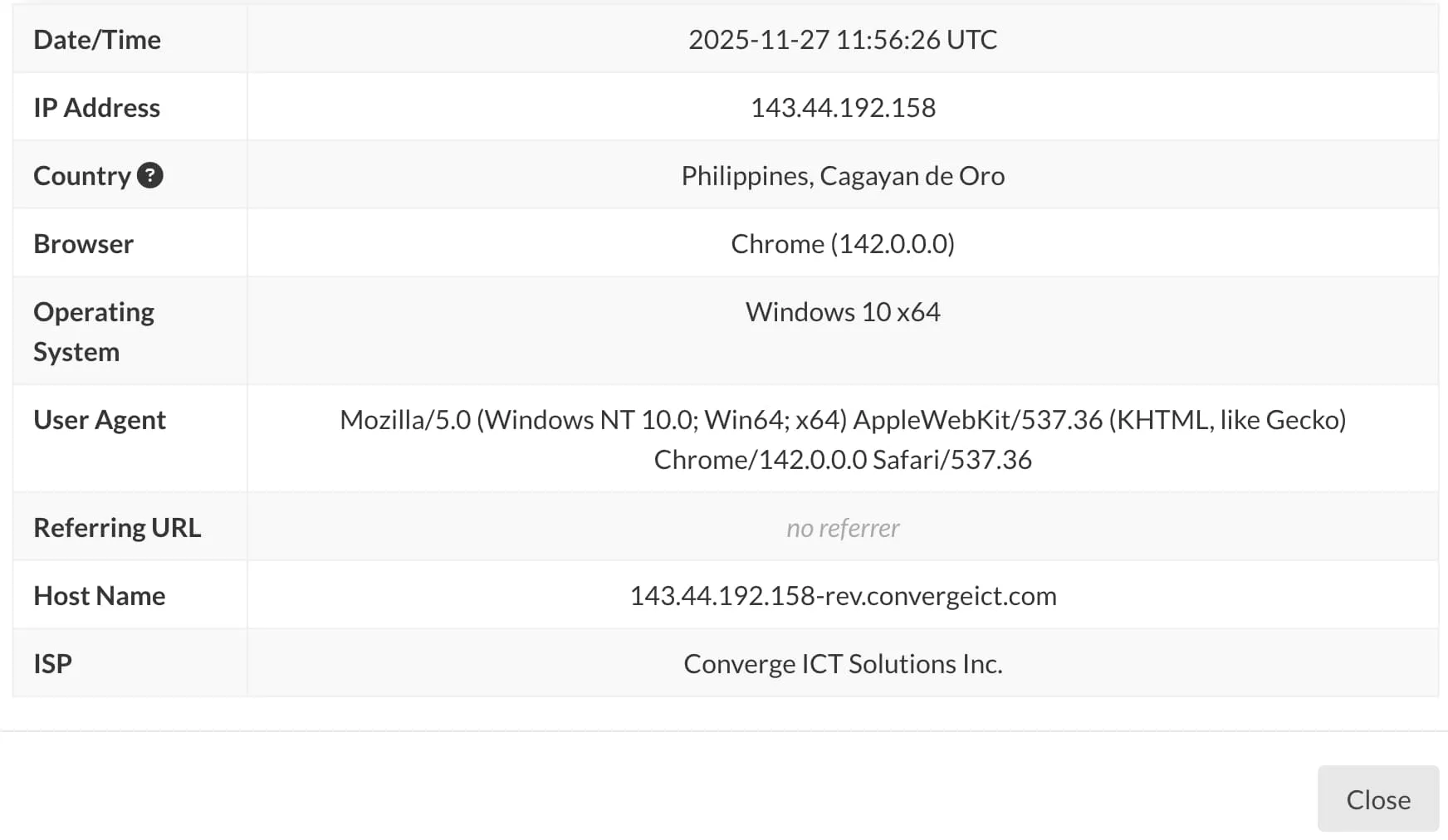

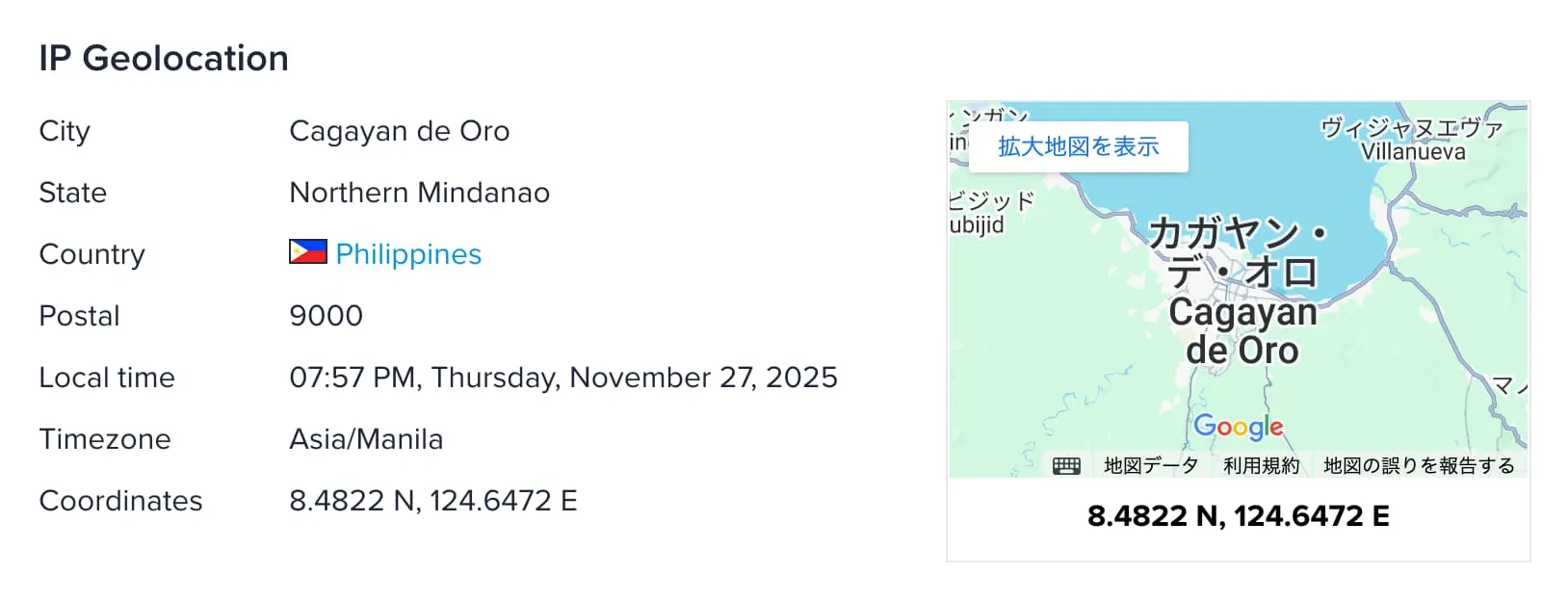

DMを送ってきたアカウントの情報

DMを送ってきたアカウントの情報(接続元がフィリピン…?)

攻撃の流れ

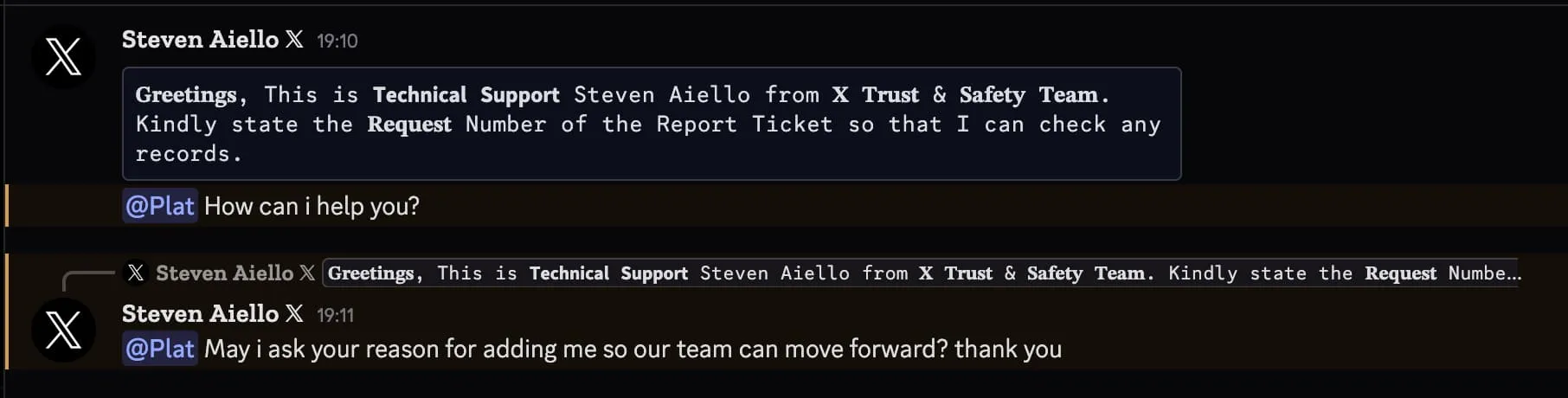

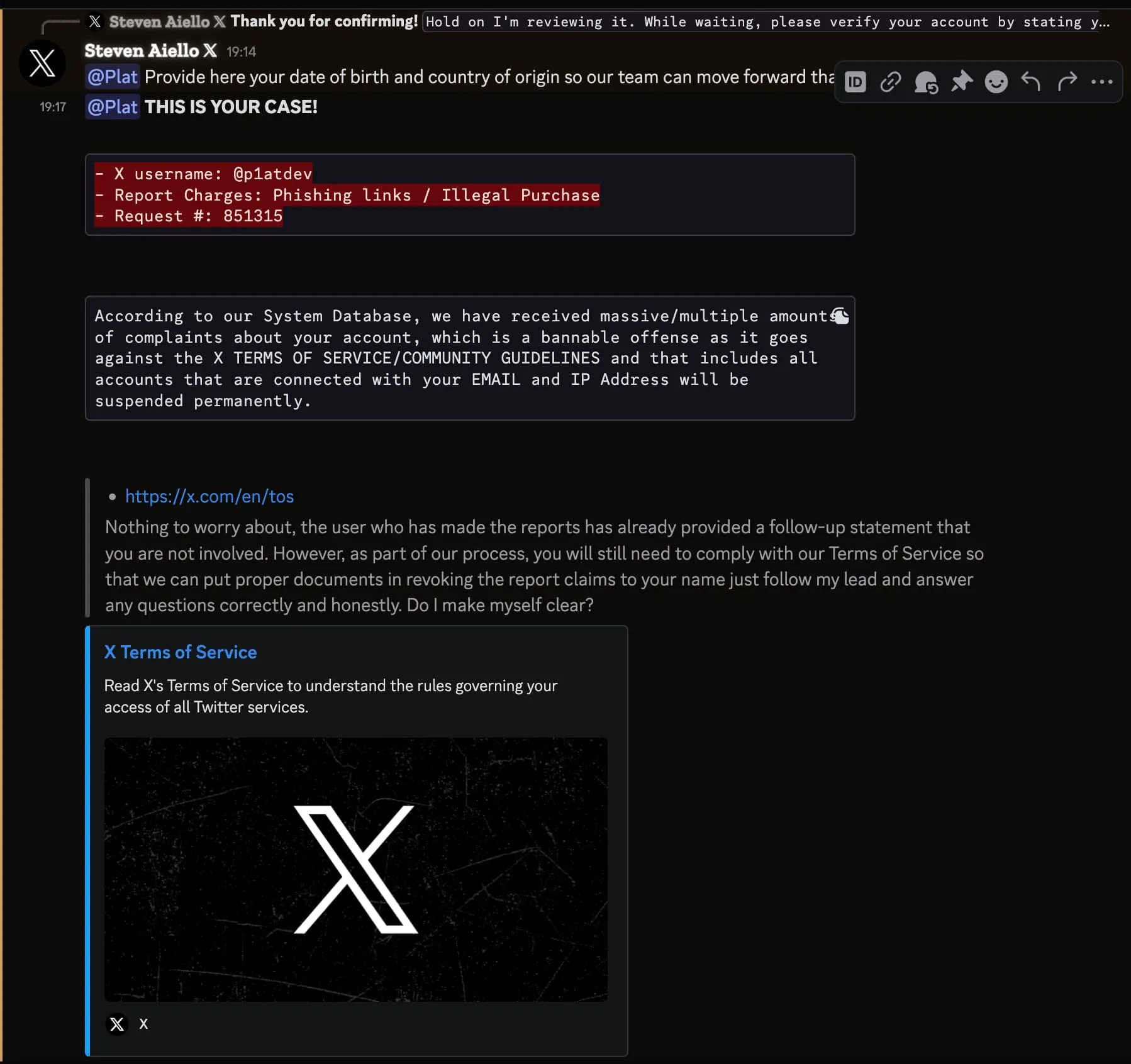

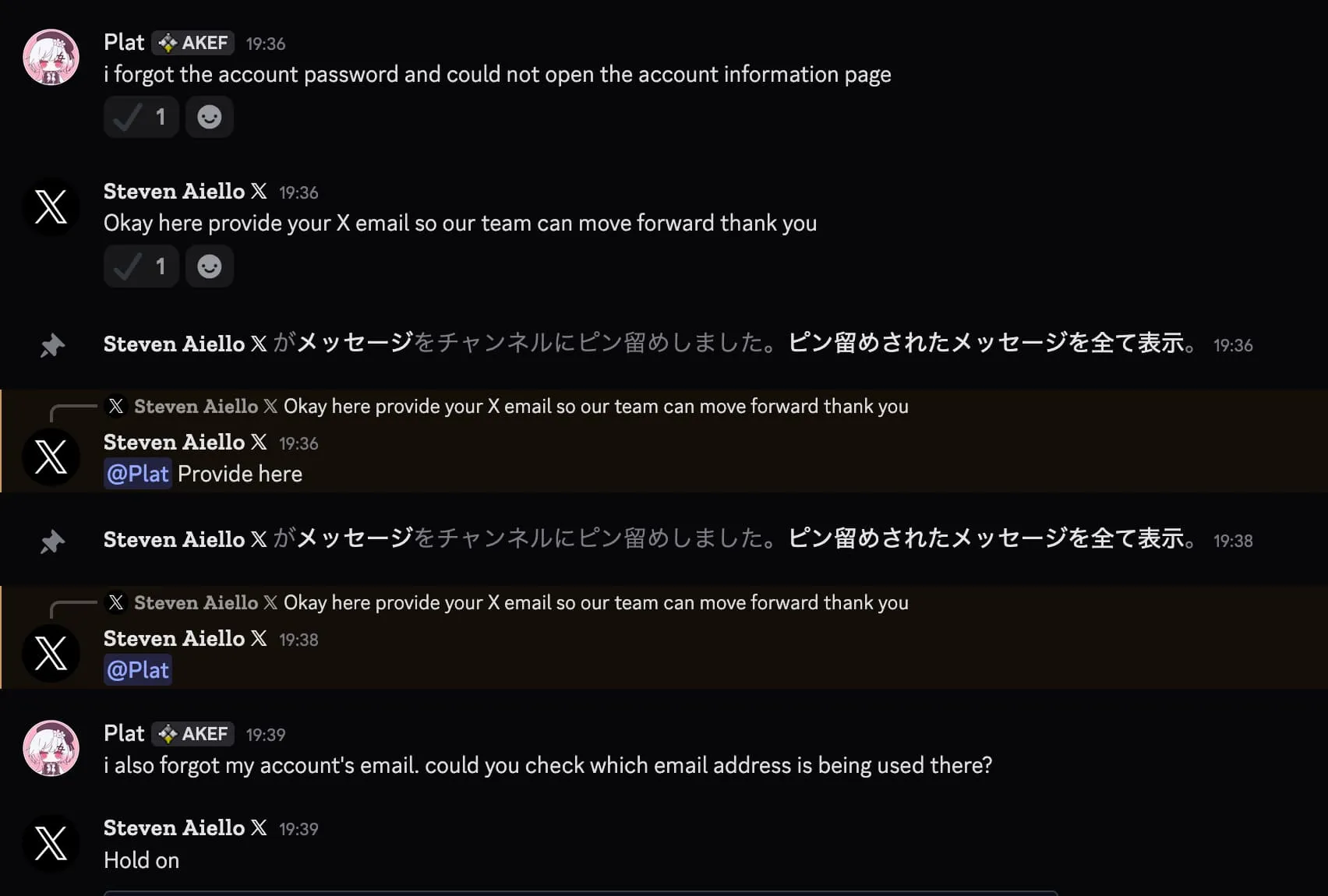

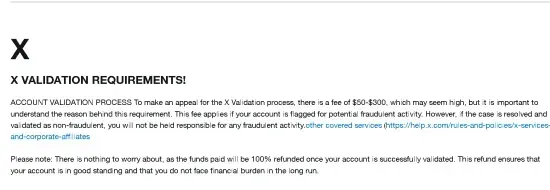

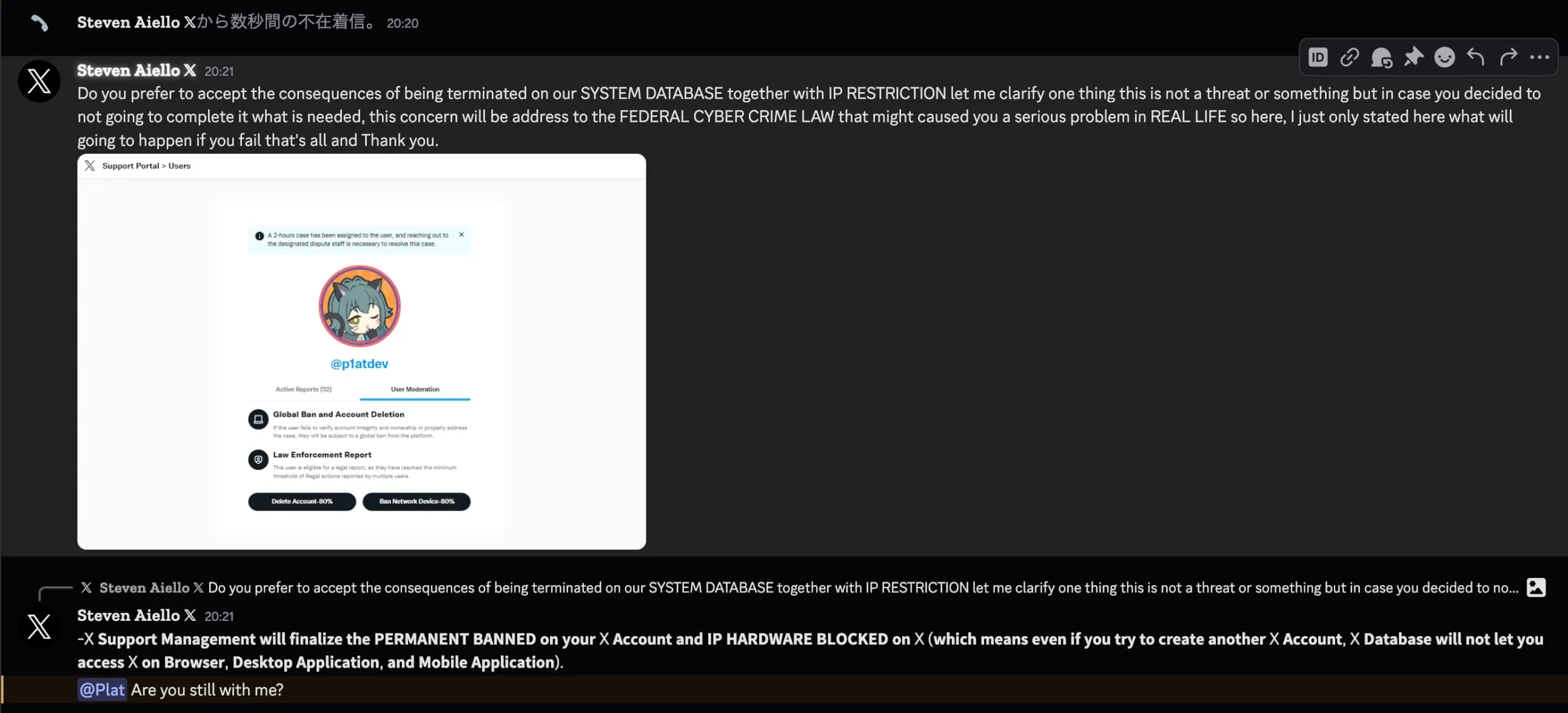

さて、フレンド申請を送って数分後、早速このようなメッセージが送られてきた。

コードブロックに装飾文字やら、おそらくあんまり通常のメッセージで見かけないフォーマットを用いて オフィシャルサポート感 を演出しているのだろうか? ただここら辺はおそらく テンプレートが用意されているか、自動化されている と思われる。 やたら反応が早い時もあったので。

訳するとこう:

@Plat どのようにお手伝いできますか?

@Plat どのような理由で私を追加したのか教えてください。チームが先に進むために必要です。ありがとう。

thank you! というわけでここからどのような流れで情報やアカウントが盗まれるのか体験していく。

Twitter でこんな DM が来たんだよと伝えると、ちょっと待ってねと言われた。 (ちなみにサラッと誕生日と国籍を聞かれているが、特に答えてなくても何も言われなかった。テンプレのミスかな?何を書こうか悩んだのに…)

その後、アカウント名と DM で言われていたような、大量の通報があった という内容のメッセージが来た。

Twitterの利用規約のリンクもつけて、公式っぽさを演出 しているね。

ちなみに、文字を赤くしているのはコードブロックの diff を活用している。

diff は削除や追加を表現できて、先頭に - をつけて削除を示すと赤くなり、

+ をつけて追加を示すと緑色になる。

Discord のチャットという 限られたテキストの表現手段で、いかに非日常の雰囲気を作り出すのか 、

その努力が垣間見える気がした。

ただ、実際にメッセージのテキストをコピーしてみると ``` の前後に改行がなかったりと、

あまりマークダウンには詳しくなさそう なことも伝わってきた。

単に Discord 上でさえ work すればいい、みたいな雑さも感じられる。

その後、発生している問題について了解したか聞かれたので、I CONFIRM と返答した。

すると、何やら自己紹介っぽい文章が送られてきた。リンク先は誰かのプロフィールっぽいのだが、

インターネット上の文章なんてだいぶ自由勝手に作れるので 10 割方嘘だと思われる。

公式の x.com とかでホストされているドキュメントならまだしもね…

仮に同じ肩書きの人が本当にサポートに所属しているとしても、相手がその本人である証明にはならない。

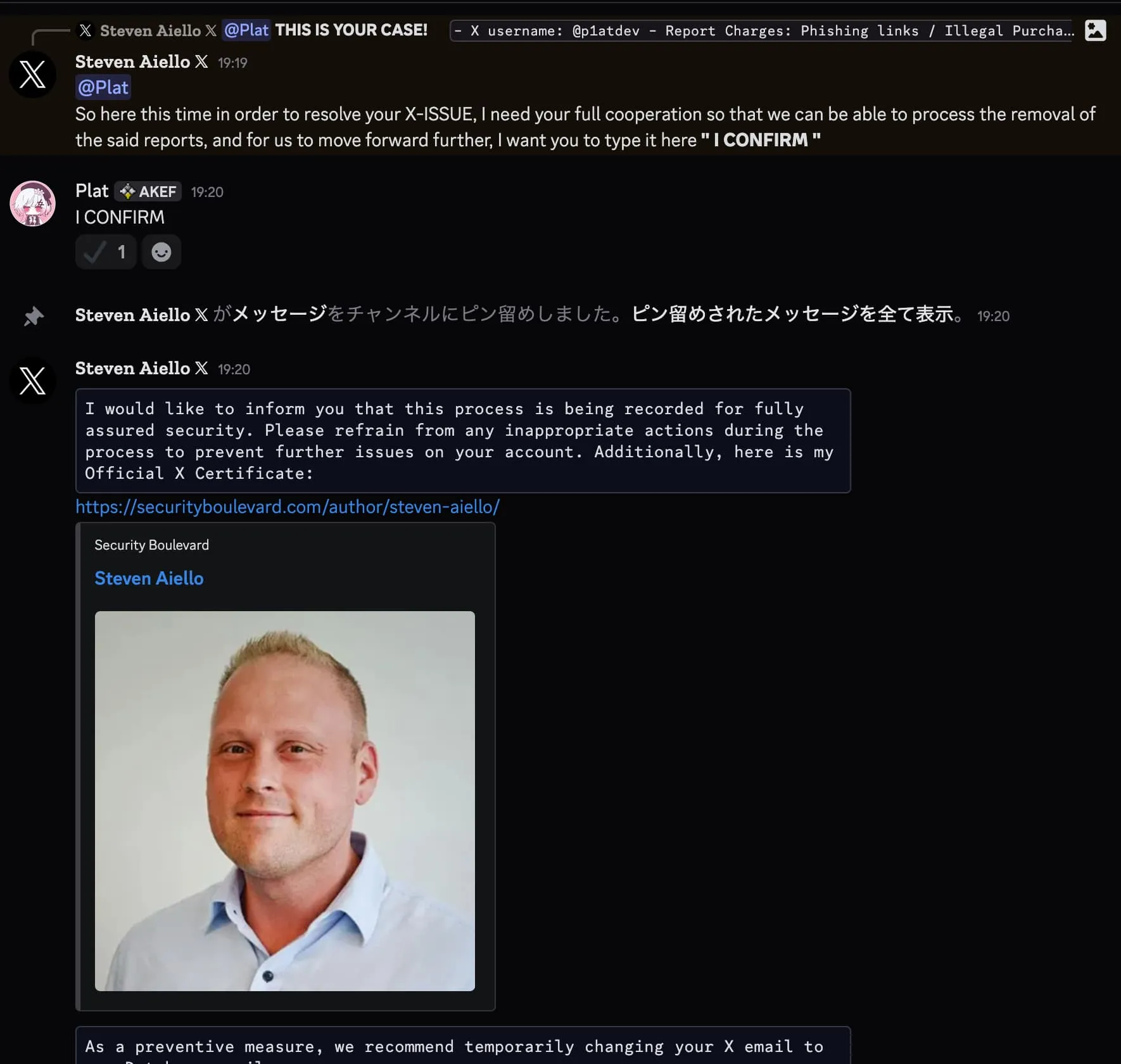

プロフィールの後に、このようなメッセージが続いた。

要約するとこう:

お前の Twitter アカウントは今調査中だから、 アカウントのメールアドレスをこの臨時メアド [??????@gmail.com] に変更してね! スキャン中に問題があっても戻せるようにするためだよ!終わったら元に戻すからさ。 わかった?終わったら教えてね

というわけだ。

攻撃1: メアド変更によるアカウント乗っ取り

攻撃者の目的は一目瞭然である。それは、Twitter アカウントを乗っ取る ことだ。 Twitter のアカウントに登録メールアドレスは一つだけであり、 この登録されたメールアドレスにお知らせメールから重要なメールまで、 例えばパスワードのリセットを含む操作のメールまで配信されることになる。

このメールアドレスを攻撃者のものに差し替えた瞬間、攻撃者は速攻でパスワードをリセットし、 現在ログインしているすべての端末からログアウトさせて、 アカウントを完全に乗っ取ることができる。

Warning

一応補足しますが、公式のサポートであれば「メールアドレスを差し替えろ」とか絶対に言わないです。

2段階認証を設定していればまた話は変わるかもしれないが、流石にメアド変更まで踏み込むことはしなかったのでどうなるかわからない。 物理キーを採用していれば、その鍵が物理的に盗まれなければ二段階認証を突破することはできなくなるが、 一方でワンタイムパスワードや SMS 認証が有効の場合、 DM 上で急かせば手に入れられるかもしれないので、 最近物理キーやパスキーが流行ってるのはこういう攻撃に強いというのがあるからだろう。(参考: Cloudflareの事例)

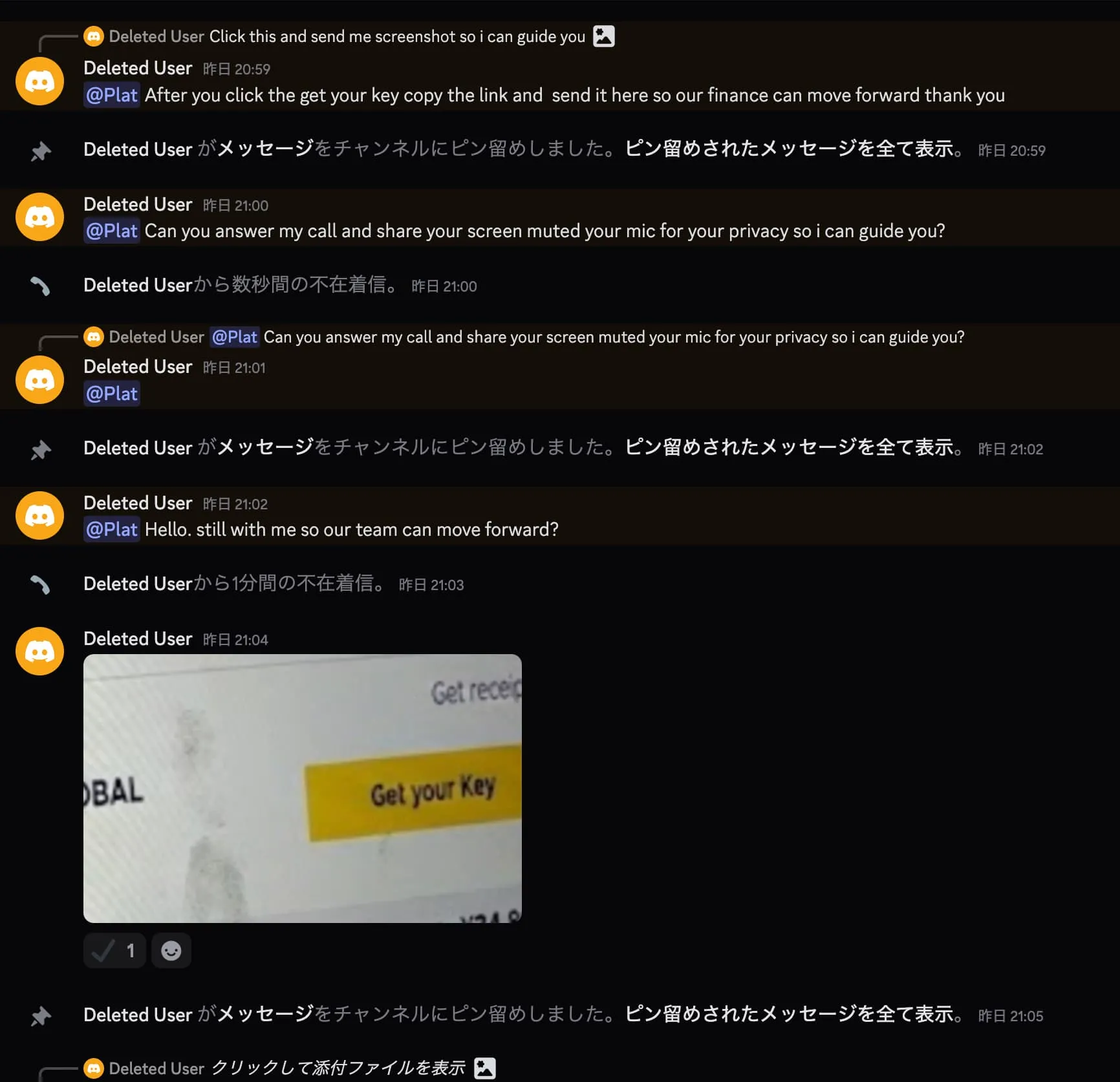

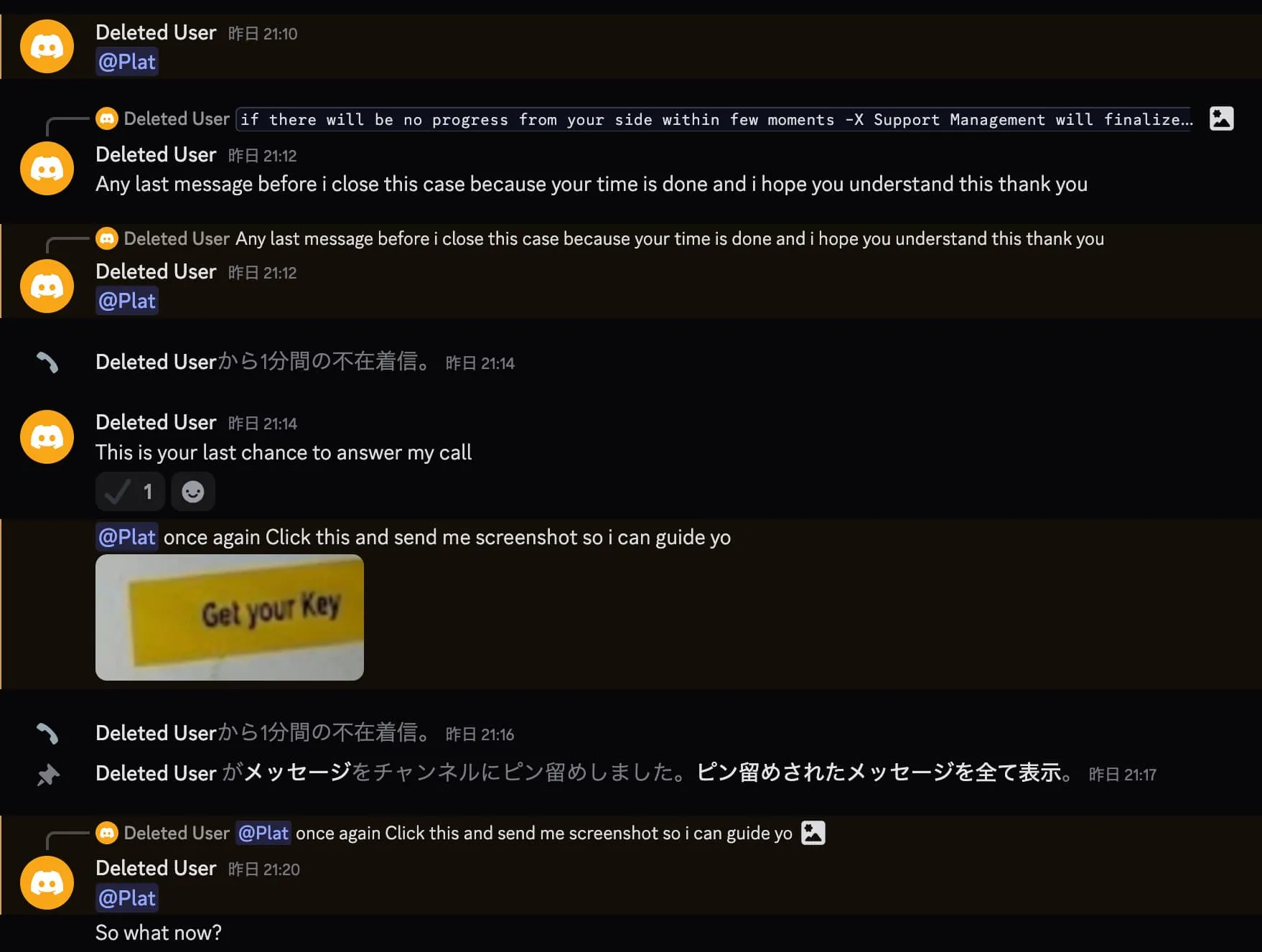

さて、攻撃者から送られてくるメッセージは段々頻度が上がって行った。 格好のカモがやってきたから、冷静になられる前に焦らせてまともな判断をできなくし、 攻撃の成功確率を上げたいのかもしれない?

人間は急かされて焦るとマジで冷静で理性的な判断ができなくなる ので、見た目以上に有効だと思う。 特に、パニックになってるか相当混乱していなければこんなアカウントに DM 送らないと思うので、 ここで 時間を空けて他人に相談する機会を与えてしまったら、せっかくの獲物が逃げてしまう。

おそらくそのような理由で、この後もめちゃくちゃ頻繁に「メッセージを見てるか?」「@メンション」 「あと2分でアカウントBANだぞ?」「今どのような状況か?」「指示するから画面をキャプチャして」 「これが最後のチャンスの電話だぞ早く電話に出ろ」みたいなメッセージが連投されてくることになる。 絶対に画面の前から離れてほしくないんだと思う。

「ちょっと待って」とか反応してあげると、Keep me posted thank you と返してくる。

thank you thank you ~~

実際にメアドを変更するのは流石に怖いので、 今回は「パスワードを忘れたのでアカウント情報ページを開けない」と言ってみることにした。 こう言えば実質的にアカウントを乗っ取るのは不可能になるので、攻撃者がどう出てくるのか気になるところ…

Tip

ウェブサイト運営側のセキュリティのプラクティスとして、メールアドレスやパスワードなどの重要な情報を閲覧・変更する前に、 一度パスワードの再入力を要求する仕様にすることで、攻撃の進みを抑えることができる。

例えば、パスワードなしで盗まれたセッションでログインされたとしても、攻撃者がパスワードを知らなければ メールアドレスを変更することができず、完全に乗っ取られることを防ぎ被害を最小限に抑えることができる。

しかし、今回のように被害者自身を誘導してパスワードを入力させることができれば、この防波堤も突破することができる。 システムがどれだけ良くても、いつも人間が一番脆弱なのである。 ソーシャルエンジニアリングだね。

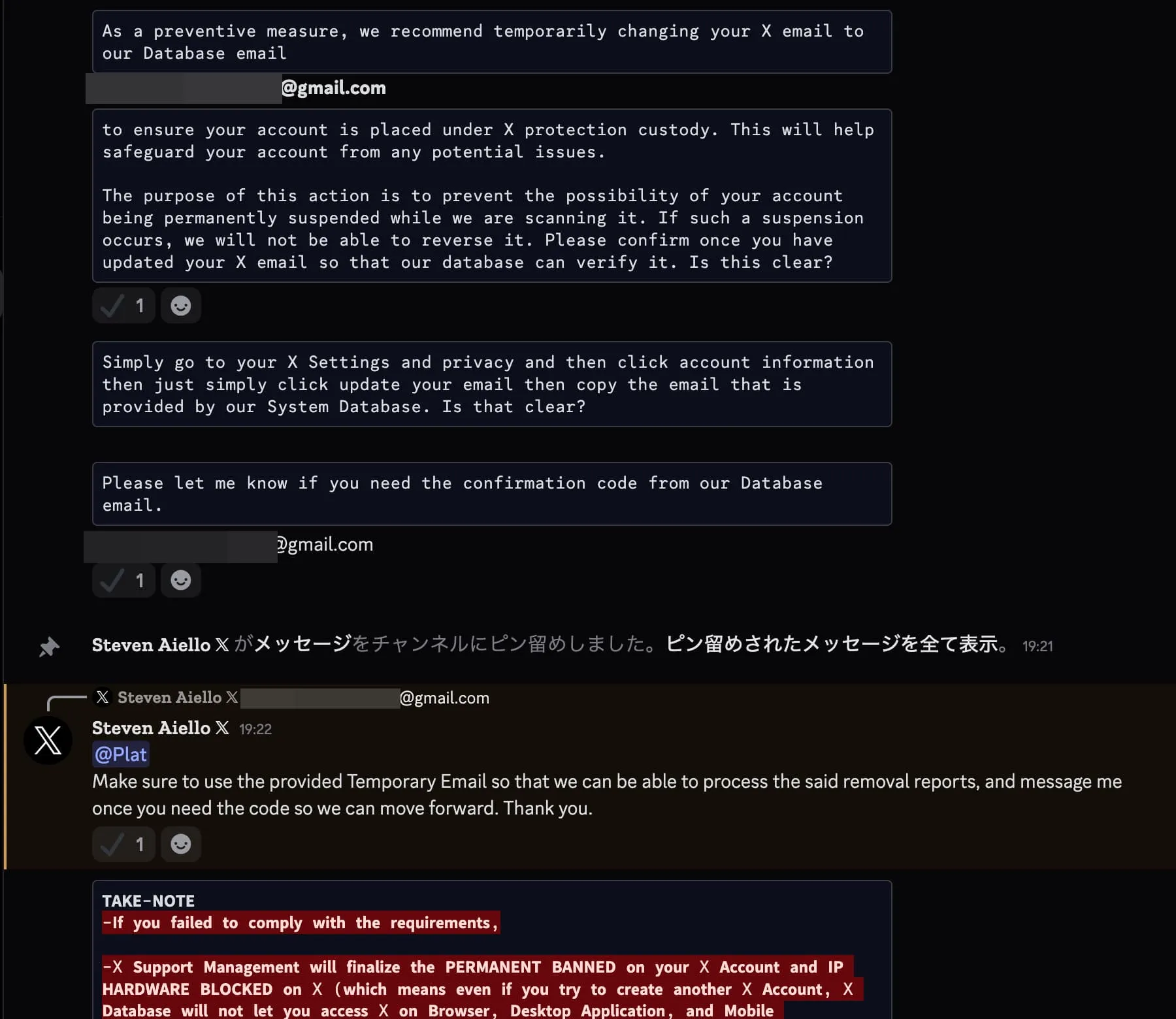

すると、「うちのチームが調べるから Twitter のメアドを教えて」と言われたのが、 いや サポートセンターならそっちでメアドは調べられるだろ! ってツッコミたくなった。

しょうがないので、どのメアドを使ってるのかもわからなーいって言ったら、「少し待て」と言われたので待った。

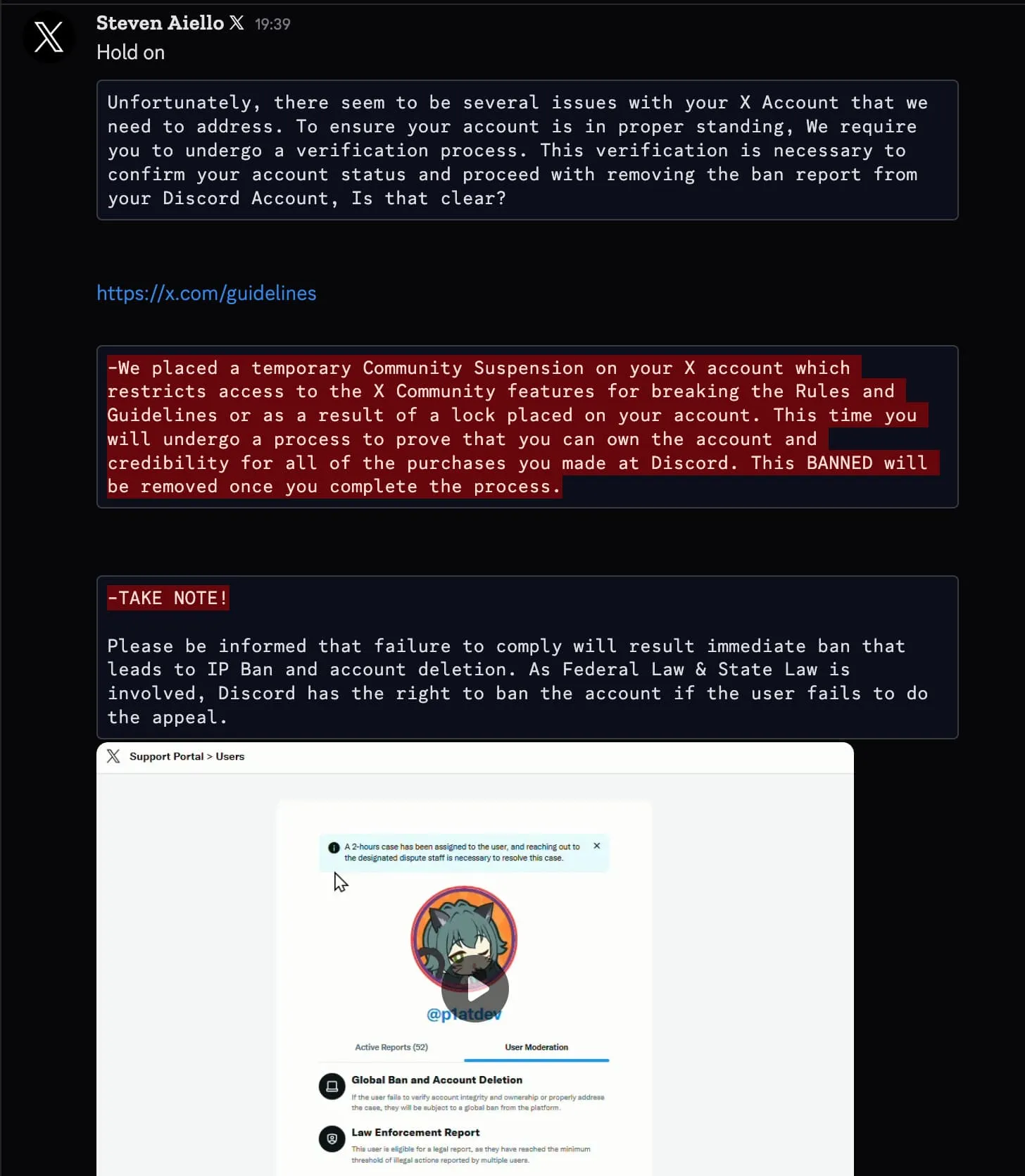

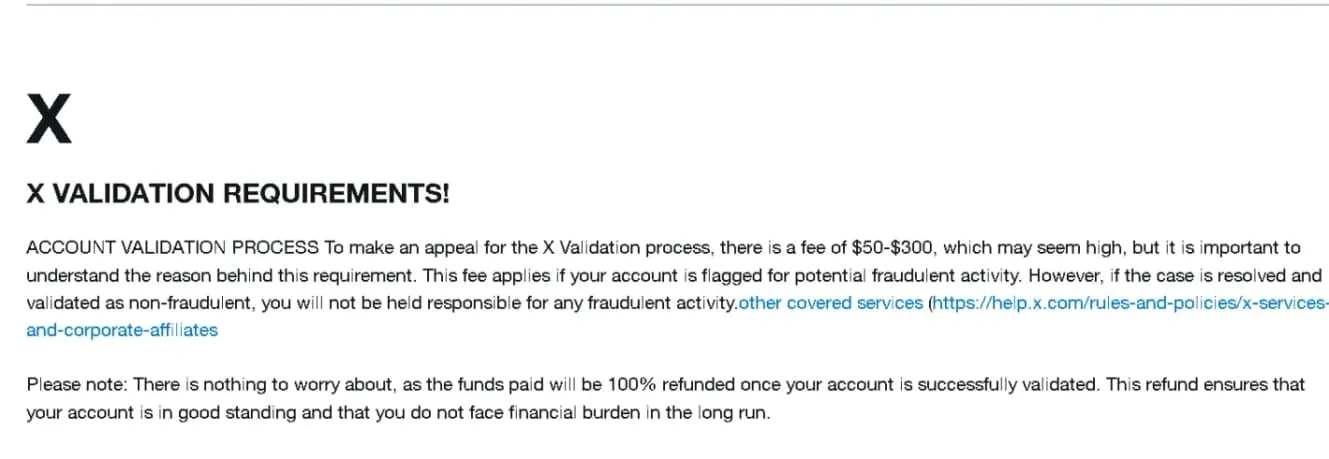

待ったら、こんなメッセージが来た。

赤い文字で強調して良くなさそうな雰囲気出してる。長いけど要約するとこう:

お前のアカウントの問題を解決するために認証手続きしないといけない。 Discord 上での 購入 の信頼性を証明する手続きをする。 これをすれば BAN は解除されるが、違反したら IP アドレス BAN してアカウント削除して追加で Discord も BAN するぞ

このような文章を即座に作るのは難しそうなので、これも想定されたルート分岐なのだろう。 なんだかノベルゲームをやってる気持ちになってきた。

ついでに脅迫の動画も添付されて送られてきた。カーソルがフリフリしてて可愛い。 これがTwitterサポートのすることか??

動画に写ってる -80% って何??って思ってたのだが

このあとで送られてきた画像から考えると、おそらく手続きの進捗を表していたっぽい。

いやわかるかーい。UIもうちょい頑張れよ…

だけどまあ、特定のTwitterアカウントのプロフィール画像を表示したページを即座に出せるくらいには 環境の整備がされているのは面白いと思った。 最近の Claude とかなら Twitter 風デザインを簡単に作れるののかな?

攻撃2: クレジットカード情報の搾取

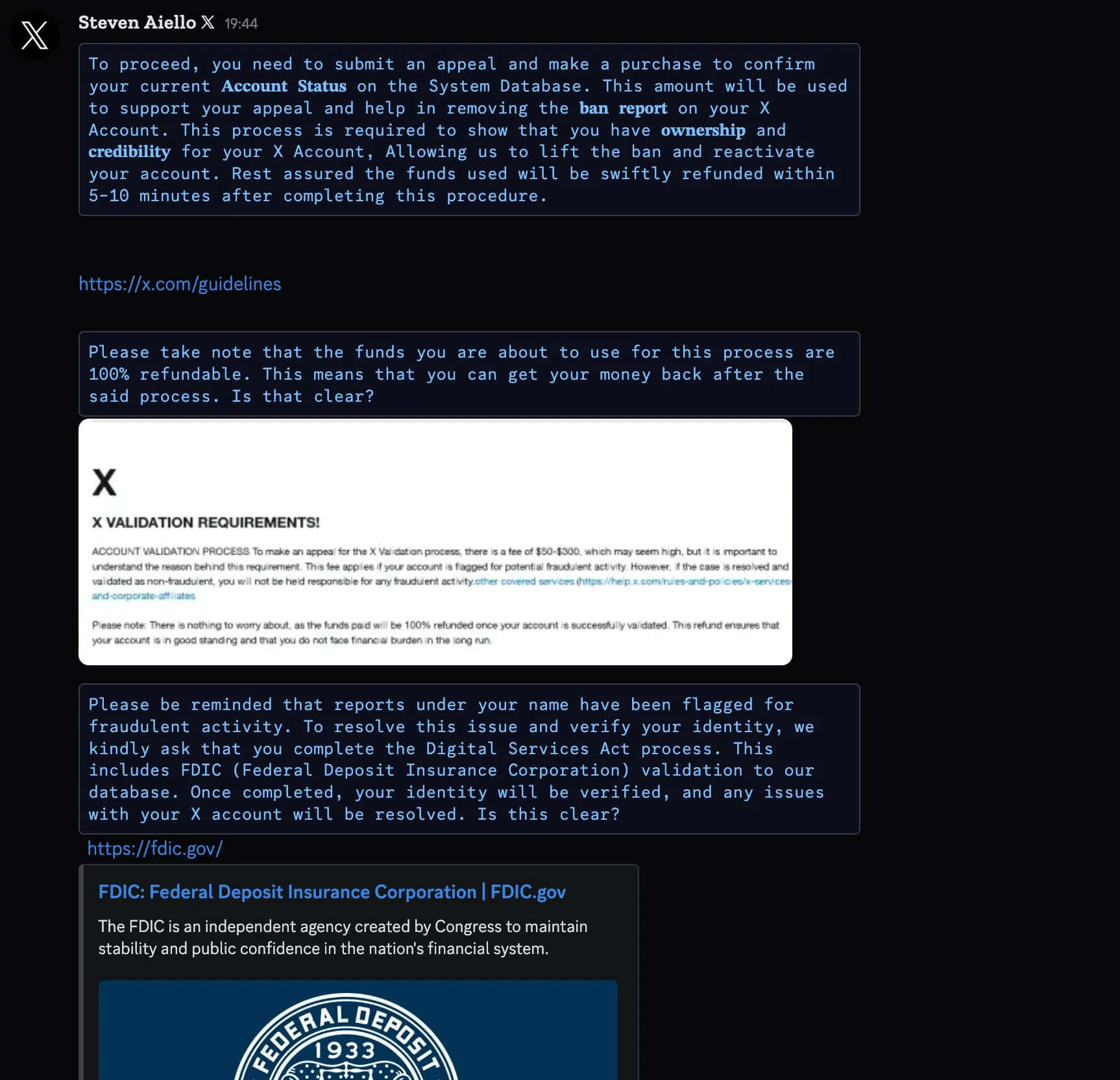

ふーんって思ってたらこのような説明が来た:

正直もうここら辺は全然読んでなかったのだけど、要約するとこう:

認証するために、支払いを行う必要 があるが、これは数分で返金されて 100% 返ってくるよ!

つまり、金を払え! と主張してきた。 よく知らない法律持ち出されてるけど、アメリカの人ならビビる内容だったりするのかな?

なるほどなーと思ったが、よくよく考えれば別にアカウントを乗っ取っただけだと、 再度DM送る踏み台にすることはできても即座にお金を得ることはできないから、 むしろこっちの方が本筋なのかもしれない。

何を買わされるんだろうとワクワクしながら了解って言ったら、画像付きで同意を求められた。

画像はこれ:

めちゃくちゃサイズ小さくてガビガビで読めねえよ!って言ったら大きいサイズのもくれた。

ここら辺の X の文字装飾も統一しとけよとか思った。

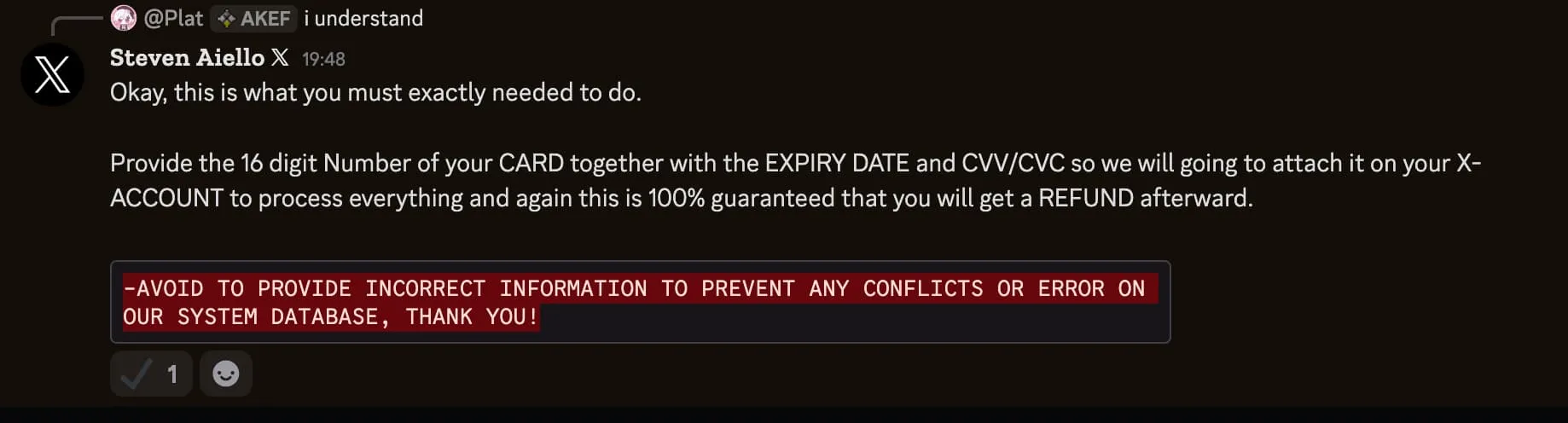

100% 返金されることを何度も念押ししてきて、要求されたのはクレジットカード情報の提供だった:

16 桁のクレカ番号と有効期限、セキュリティコードを教えて〜 100% 返金するからさ〜

この流れはめちゃくちゃ納得というか、確かに単に買わせるだけよりもクレジットカード番号を得られれば、 それをダークウェブとかで高く売れて美味しそうだ。

なので、以下を送った:

371449635398431

30/8

7957

クレカ番号を全世界に公開して大丈夫か?と思うかもしれないが、これは Stripe のドキュメントに載ってる テスト用の番号である。

3714 496353 98431 はアメリカン・エキスプレスのテスト用番号で、有効期限とセキュリティコードは適当。

Tip

クレジットカード番号は法則があり、先頭数桁で会社を見分けられる以外にも、 番号単体でエラーがないかオフラインで検証することができる。

- Luhnアルゴリズム: https://ja.wikipedia.org/wiki/Luhnアルゴリズム

なので適当に16桁(アメリカン・エキスプレスは15桁など、会社によってたまに違う桁数)を入れるだけだと簡単に偽造がバレてしまう。 そこで、このアルゴリズムを満たしているテスト用の番号はちょうどよかった。

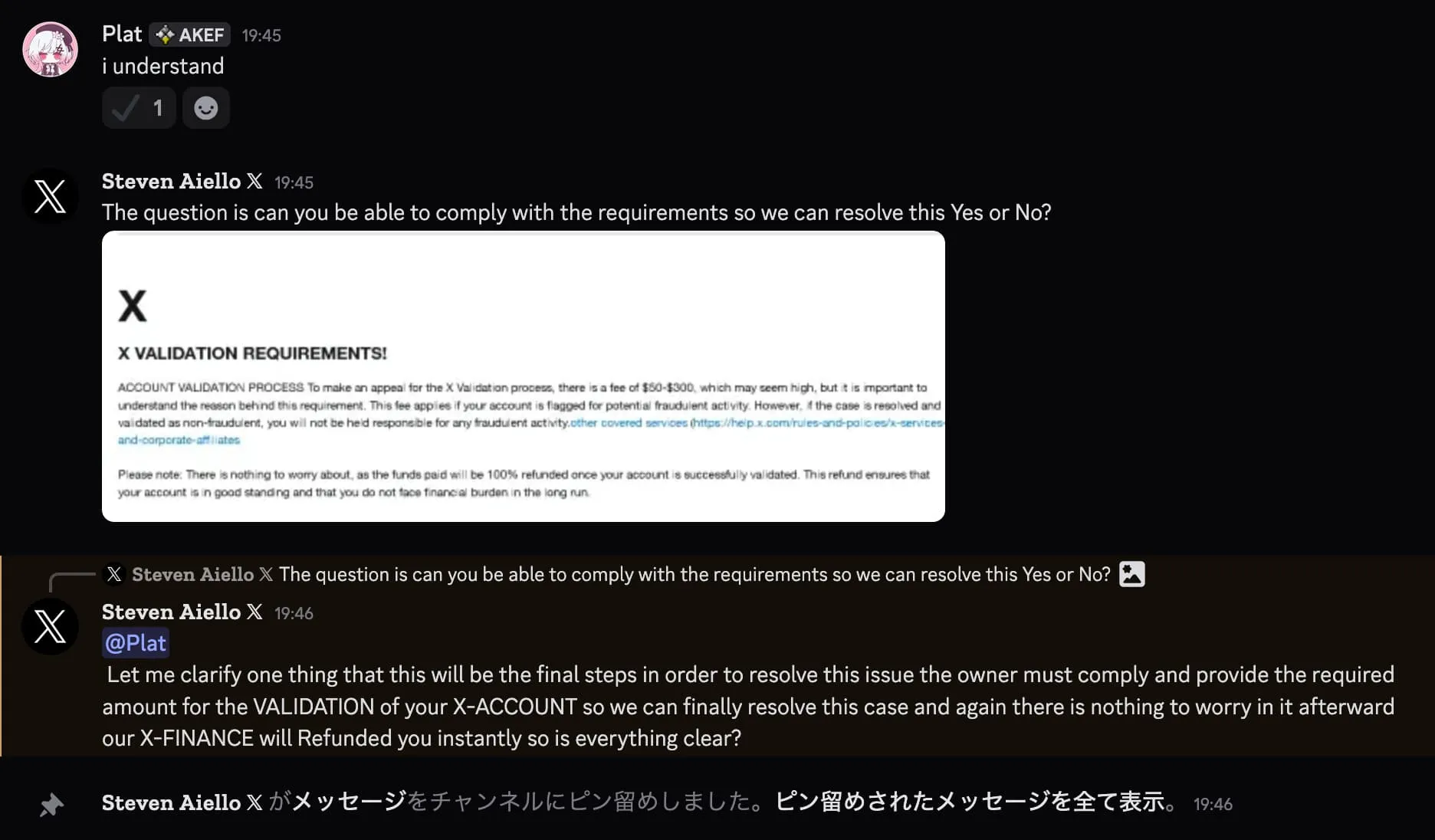

すると、ちょっと待ってと言われた後に別のことを要求された。(クレカの検証ができなかったのかな?)

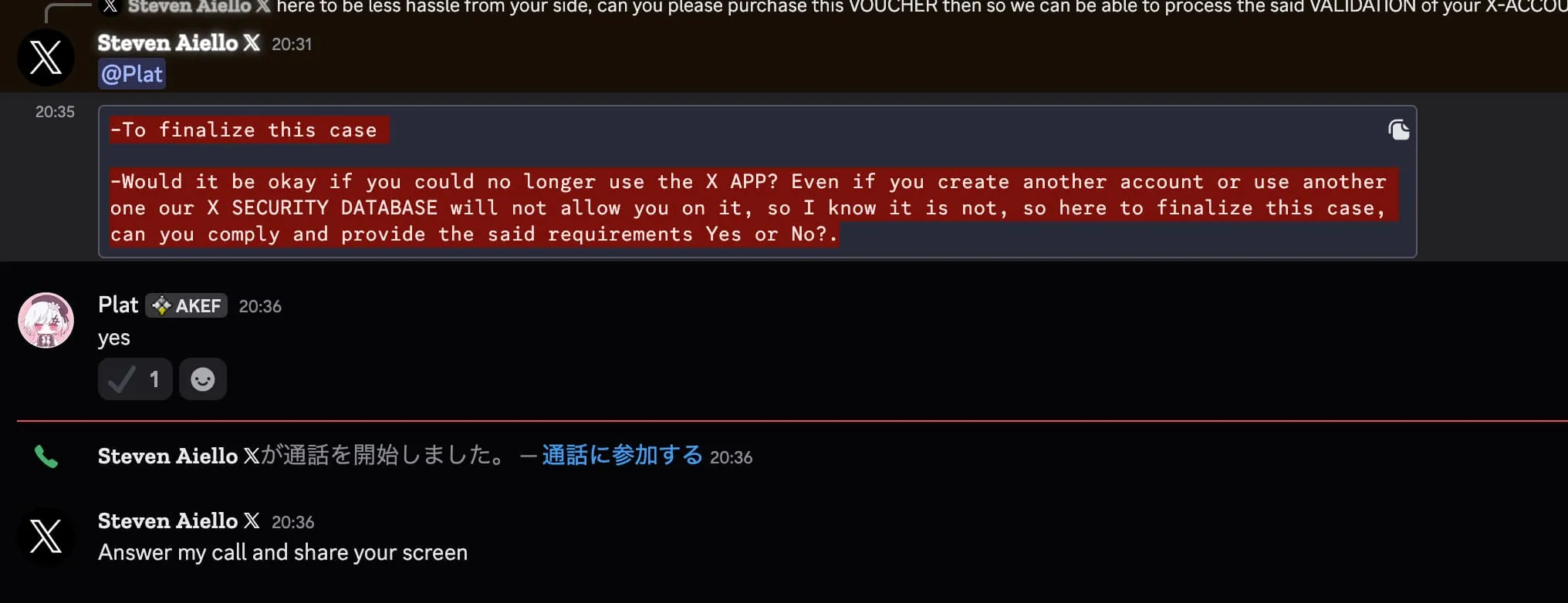

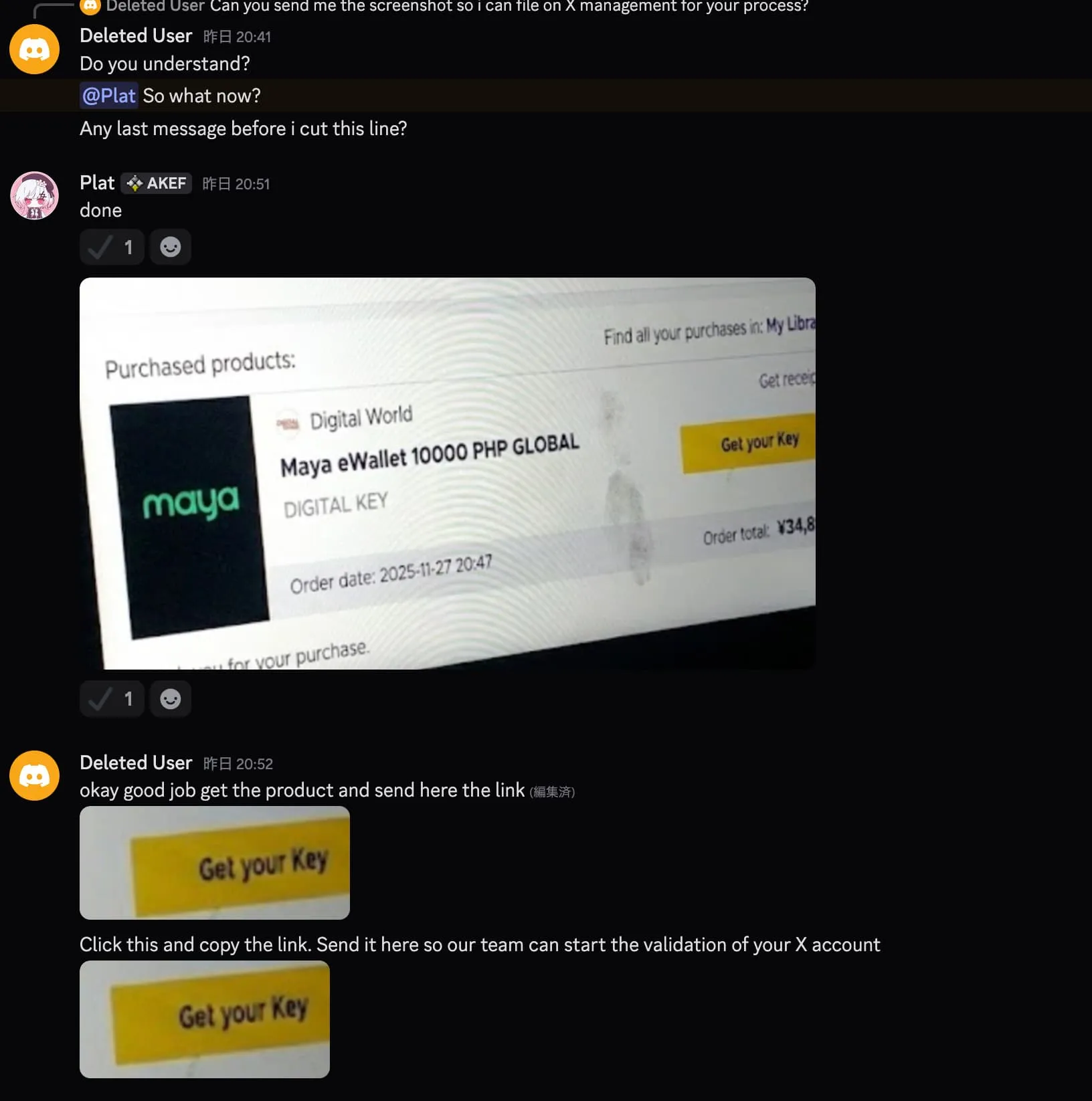

今度はこのバウチャーを買えと言われた。

攻撃3: プリペイドカード購入代行

送られてきたリンクはこれ:

全然知らないサイトの全然知らないものを買えと言われたので少し調べてみた。

- Eneba: プリペイドカードやゲームのキーを定価よりも安く購入できるサービス

- Maya eWallet: フィリピンで使われている電子マネーサービス

どちらもそれ自体は公正なサービスのように見える。 攻撃者は Maya eWallet 用のプリペイドカード 10,000 ペソ分の購入を要求している ようだ。

これで連想したのが昔流行っていた LINE の乗っ取りで、iTunes カードの購入を依頼する詐欺と似ていると思った。 iTunes カードと違ってほぼ現金に近いので、フィリピン現地で使うなら直接便利そうだ。

本当にフィリピンの通貨にしたいのか、それともロンダリング目的であとでまた別の通貨にしたいのかわからないけど、 もしかしたら 攻撃者はフィリピンで生活しているのではないか と推察できる。

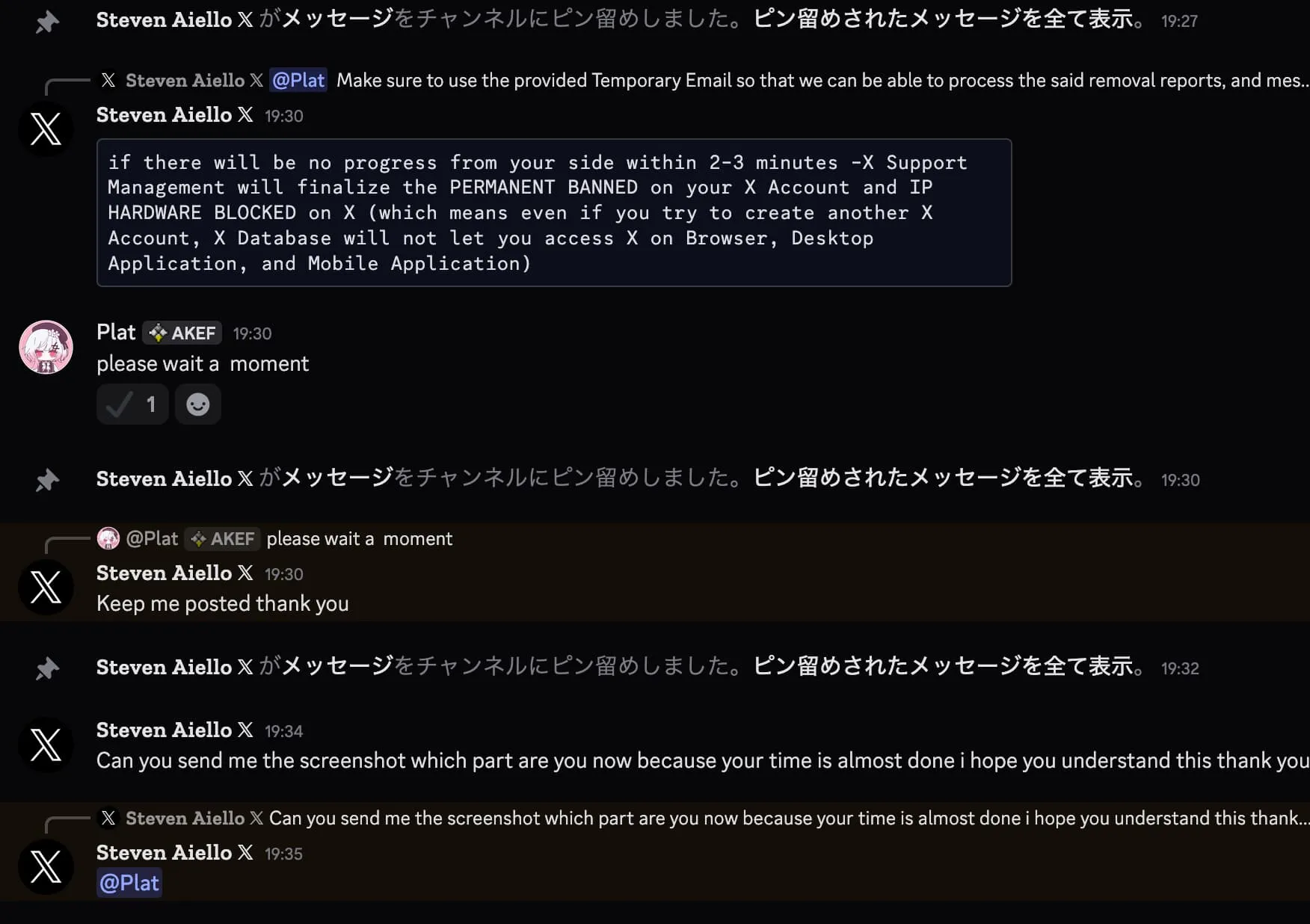

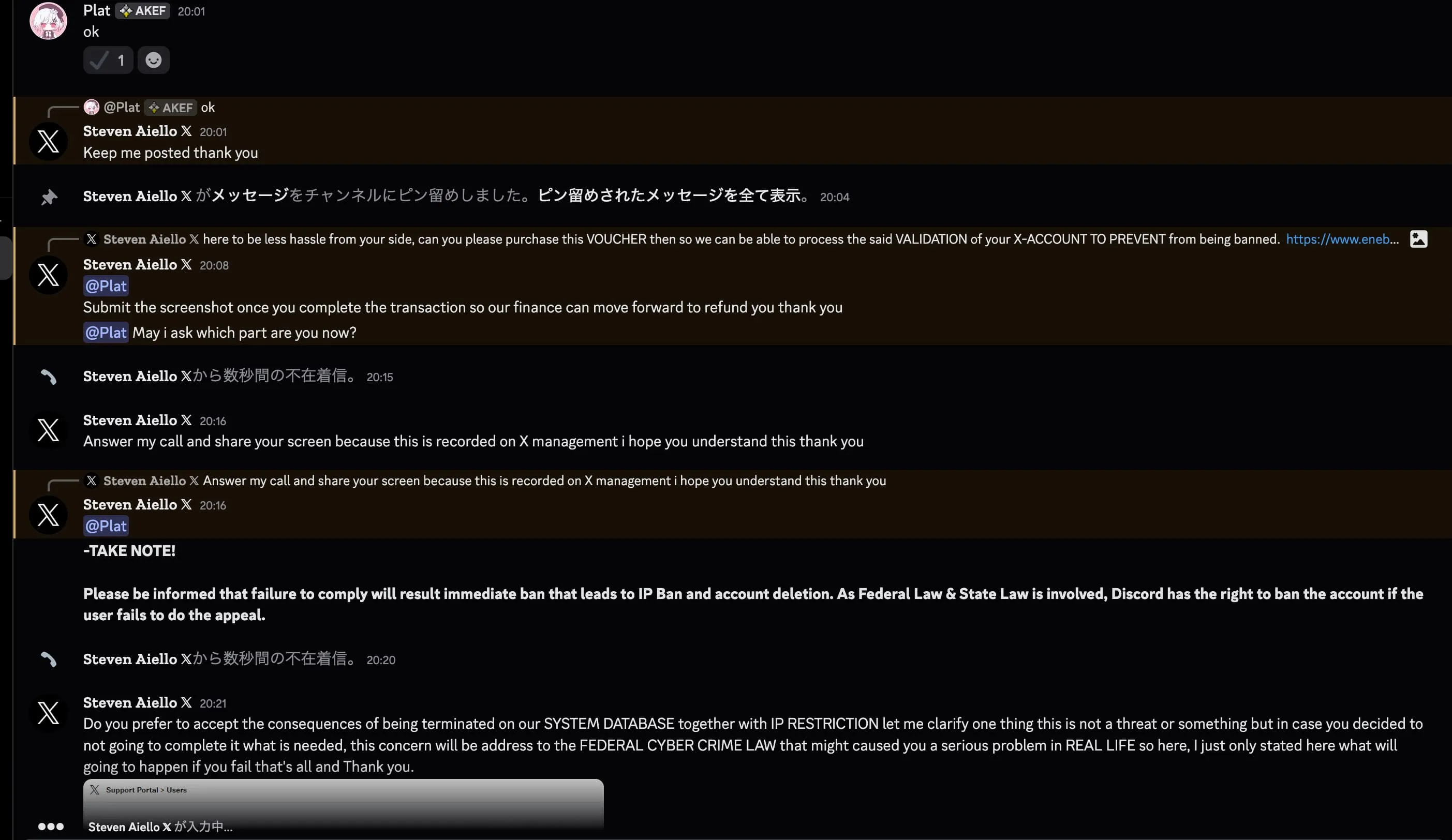

とりあえず ok と返信したが、これにはどう対応したらいいのか困ったので、一旦放置 してお風呂に入ることにした。 すると、

めちゃくちゃ通知が来ていた。

めっちゃメンションしたり電話かけてきたり時間制限で脅してきたりと、かなり必死に引き留めようとしてる感じ がする。

連邦サイバー犯罪法に違反するぞとか言われたけど、いやなんでやねんって感じ。

けど律儀に毎回文章の最後に Thank you って入れてくる。Thank you

画面共有しろとか言ってきたり、めっちゃ電話かけてくるのでドキドキする。

もうすぐ終わるからちょっと待ってね(まだ何もやってない)って言ってもかなりメンションして急かしてきてた。

本当にイライラしてそうな「Do you understand?」で笑ってしまった。

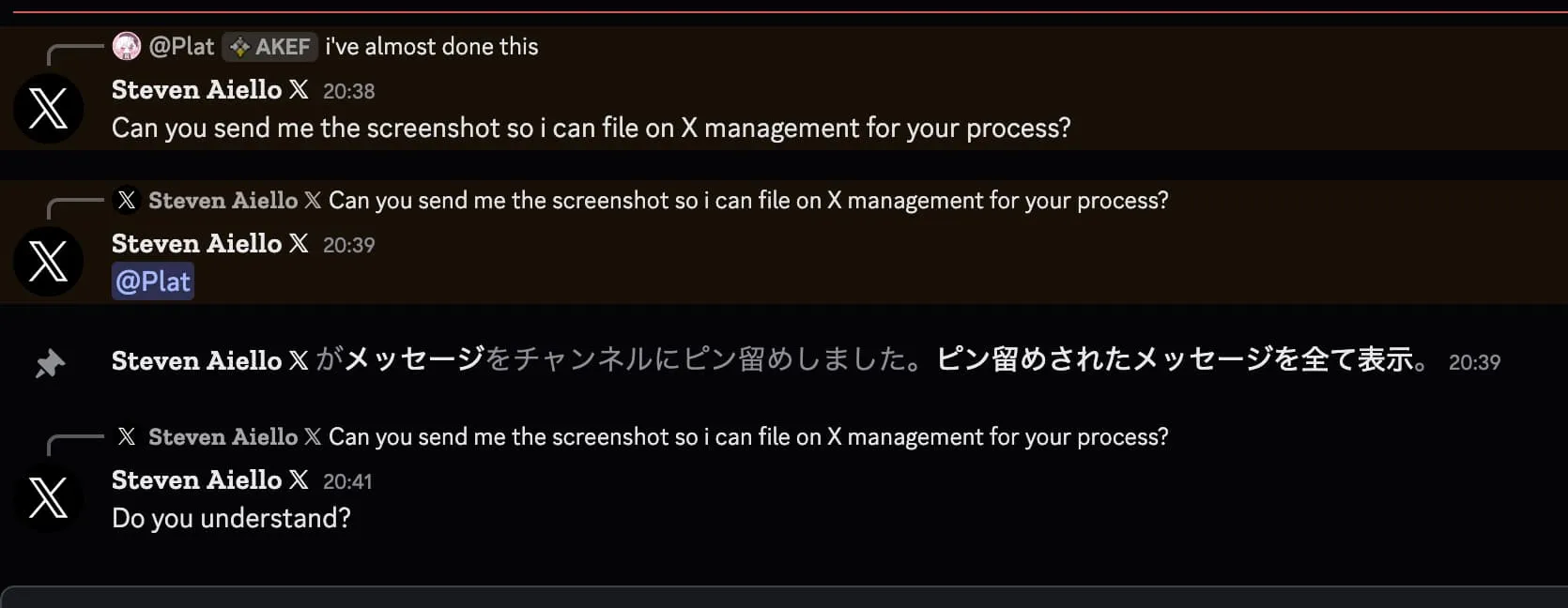

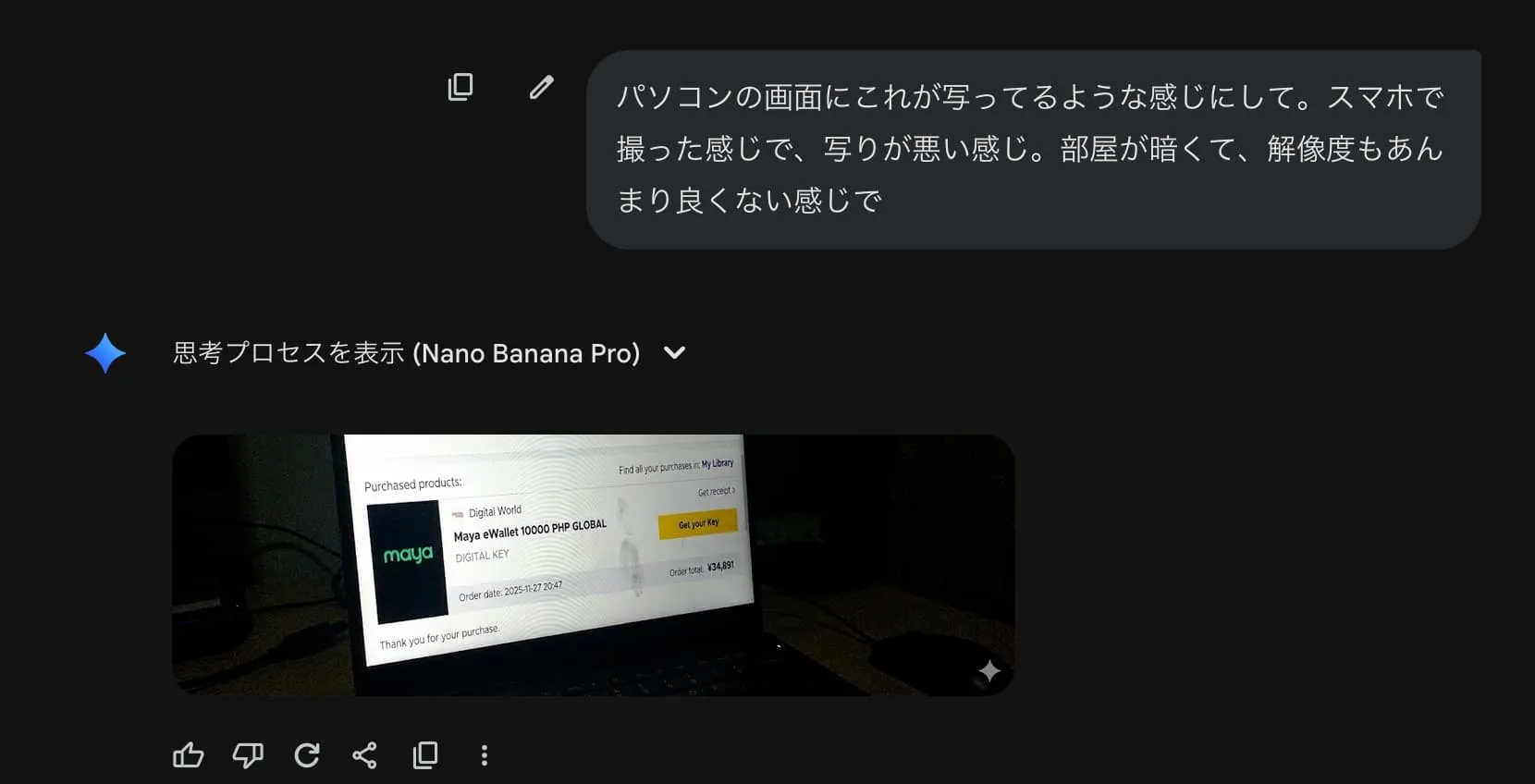

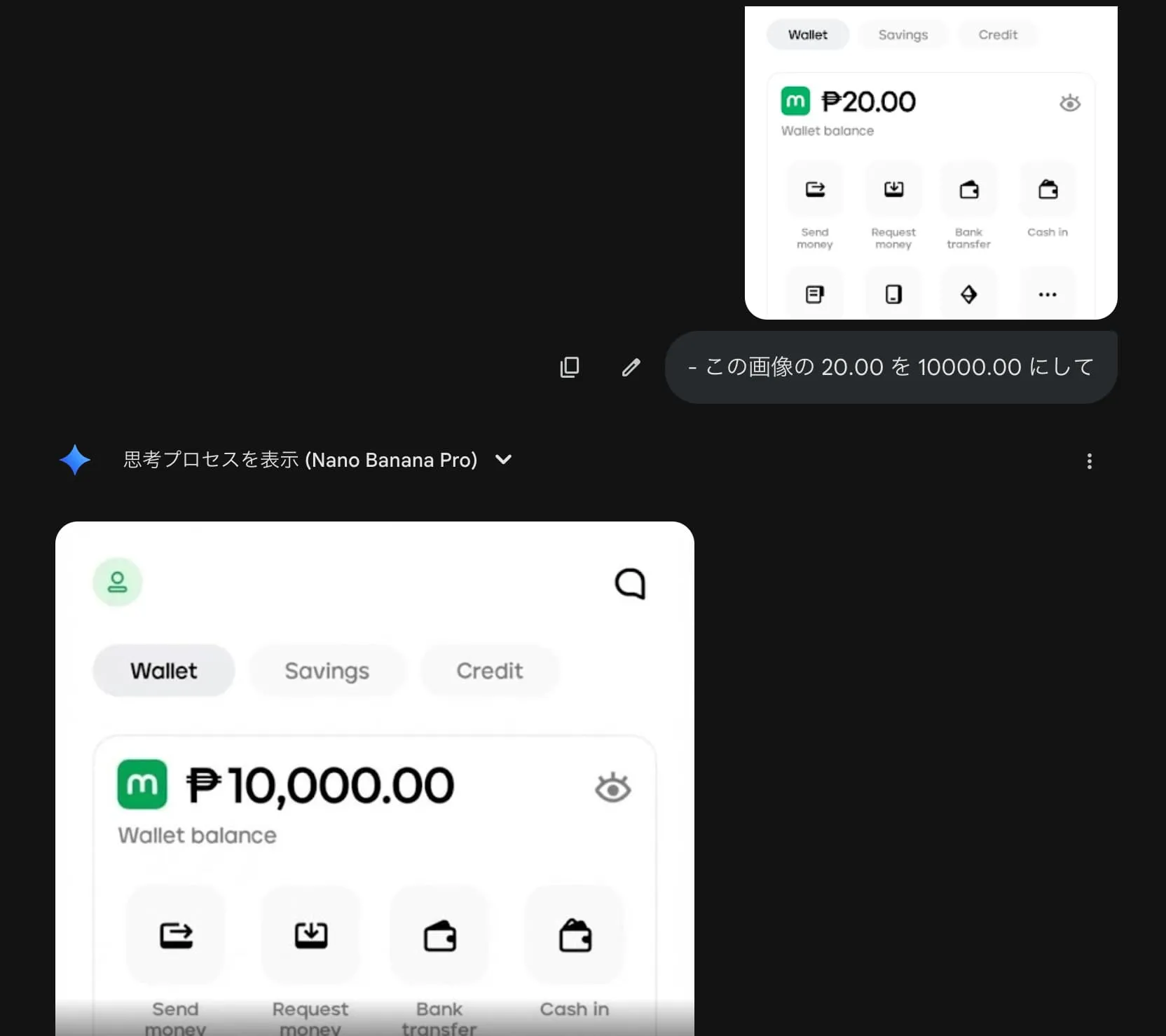

ここで会話終わらせるのは勿体無いと思ったので、どうにか購入を完了したことを詐称できないか考えていたところ、 ちょうど最近 Nano Banana Pro が出たので、それを活用して購入完了画面を作ってみることにした。

対抗1: 購入画面の捏造

こんな感じになった。

(やり取りが終わった後にアカウントを報告していたので、この記事書いてる途中でアカウントが削除されて相手のアイコンが変わってしまった。)

Nano Banana Pro で結構リアルな写真が作れたと思う。この返答を見る限り攻撃者は本物だと思ってそう。

Get your Key のボタンをクリックしてその リンクをよこせ! と言ってきたが、実際はそんなのないのでまた困ってしまった。

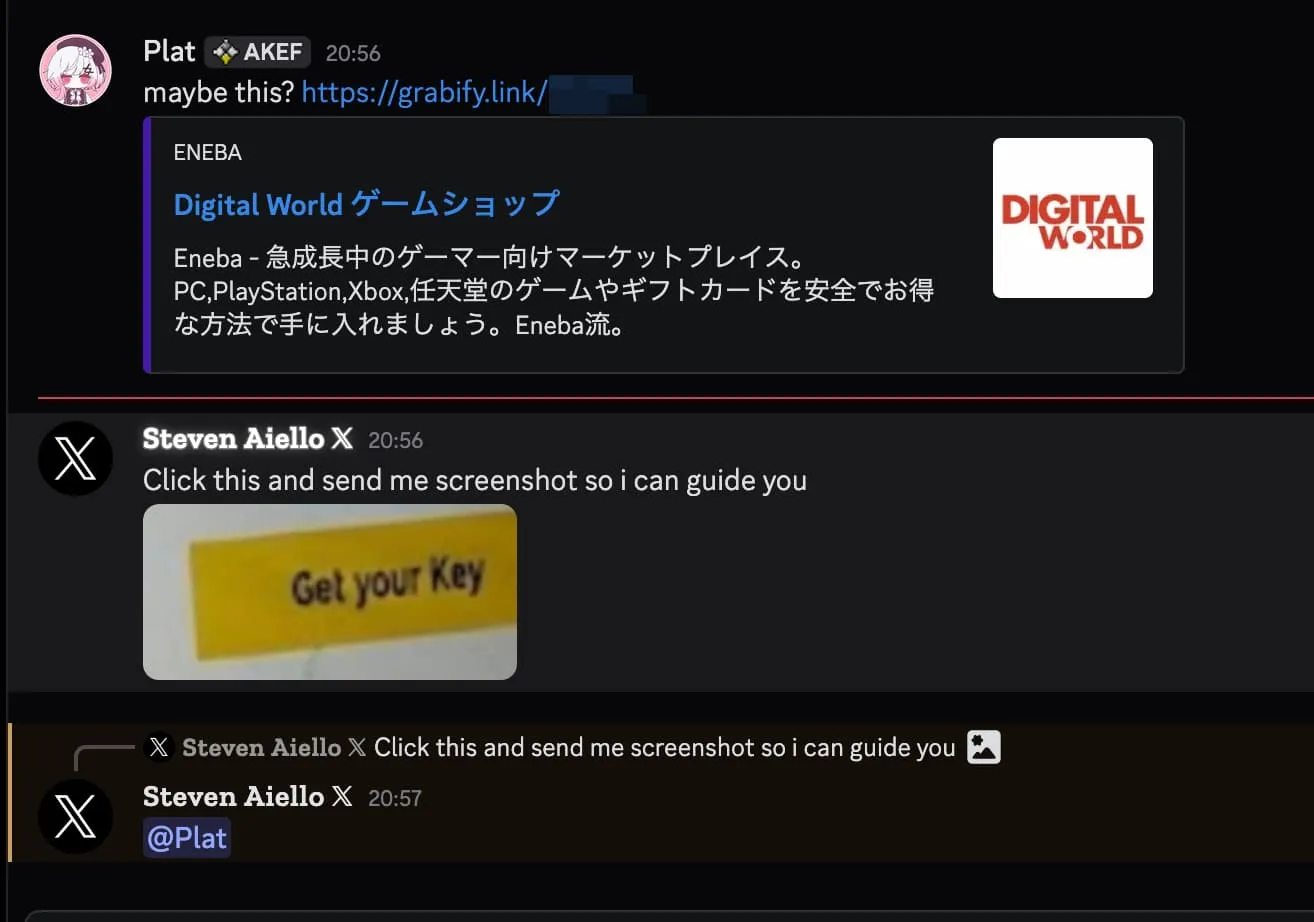

対抗2: 攻撃者の所在地の推定

先ほど、攻撃者はフィリピンにいそうだけど確かではない、と言ったがそれを確かめてみようと思った。

世の中には リンクを踏んだ人の IP アドレスを記録できるサービス があるので、 それを使って IP アドレス特定 し、おおまかな地域を割り出す ことができる。

手軽なサービスに Grabify というのがあり、今回はこれを使った。(Gemini が教えてくれた)

余談だが、AdGuard ではこれで発行されたリンクはブロック対象になっていたので、 やはりこのような手のサービスはまさにトラッキングだからプライバシー的にあんまり良くないよね。

このサービスで、先ほどの商品ページの URL を宛先にしたリンクを発行し、送ってみた。

ちゃんとリンクを踏んだみたいで、「このリンクちげーよ!」って言われた。 得られた情報は以下のような感じだった:

どうやら攻撃者は フィリピンのカガヤン・デ・オロ に所在して Windows 10 上で Chrome でアクセスしたようだ。

IPinfo でも同じ地域と判定された。

なので、ほぼ確実に攻撃者は フィリピンから攻撃している と判断して間違い無いだろう。

とはいえ、正しいリンクを送ってはいないので、

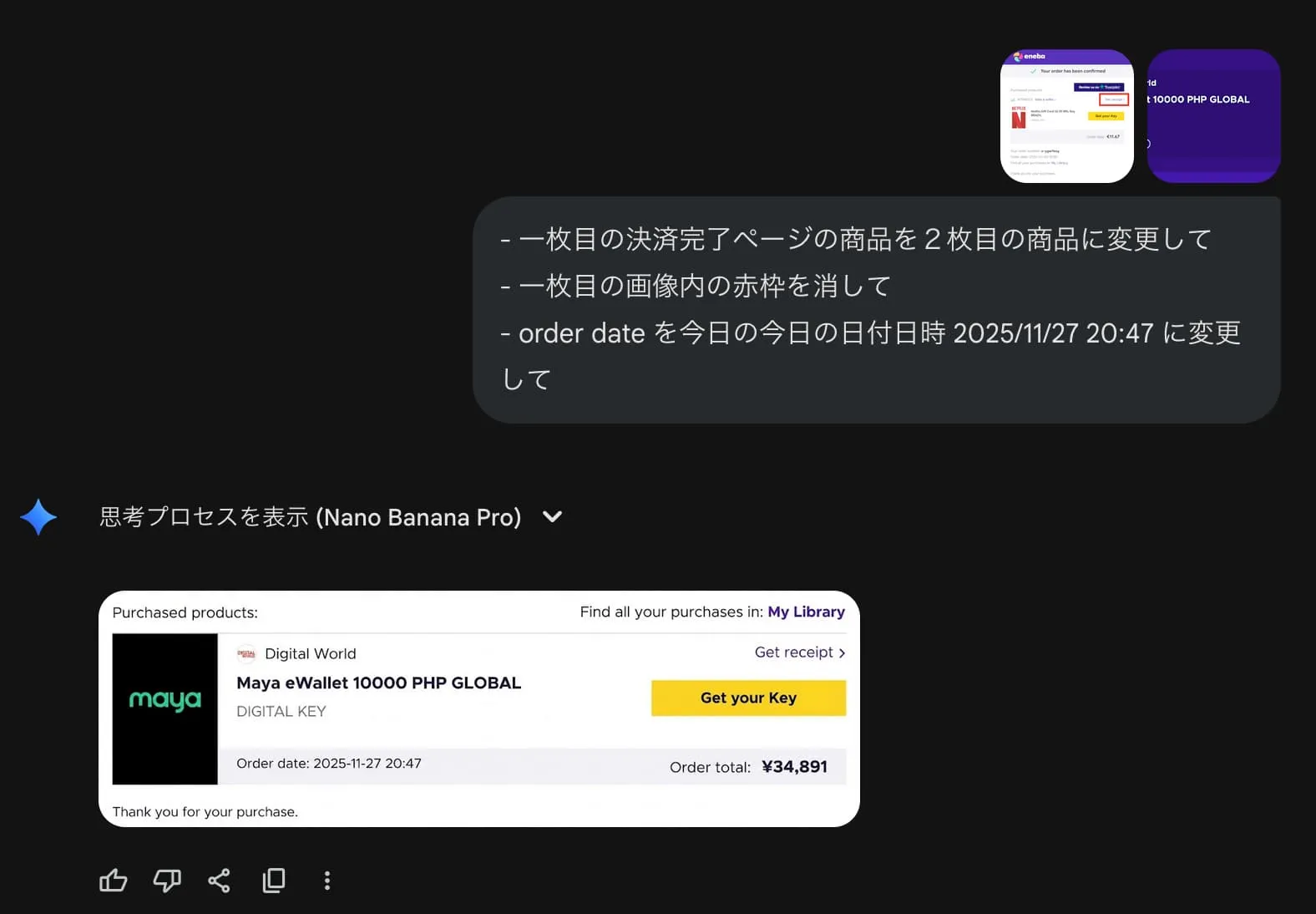

攻撃者は「この黄色い Get your Key のボタンをクリックして、リンクを送れ」

と詰めてきたり鬼電してきたりを続けてきた。

途中から誤字ってきたりだんだん英語が雑になってきている。イラついているのかなんなのか…

対抗3: ウォレット画面の捏造

そろそろ誤魔化すのも厳しくなってきたが、最後に何かびっくりさせようかなと思い、 「間違って自分のウォレットに入金しちゃった☆」ムーブをやってみようと思った。

Maya eWallet の画像を探してきて、Gemini にお願いして編集してもらった。

超お手軽に 10,000 ペソが入ってる残高画面を偽造できた。

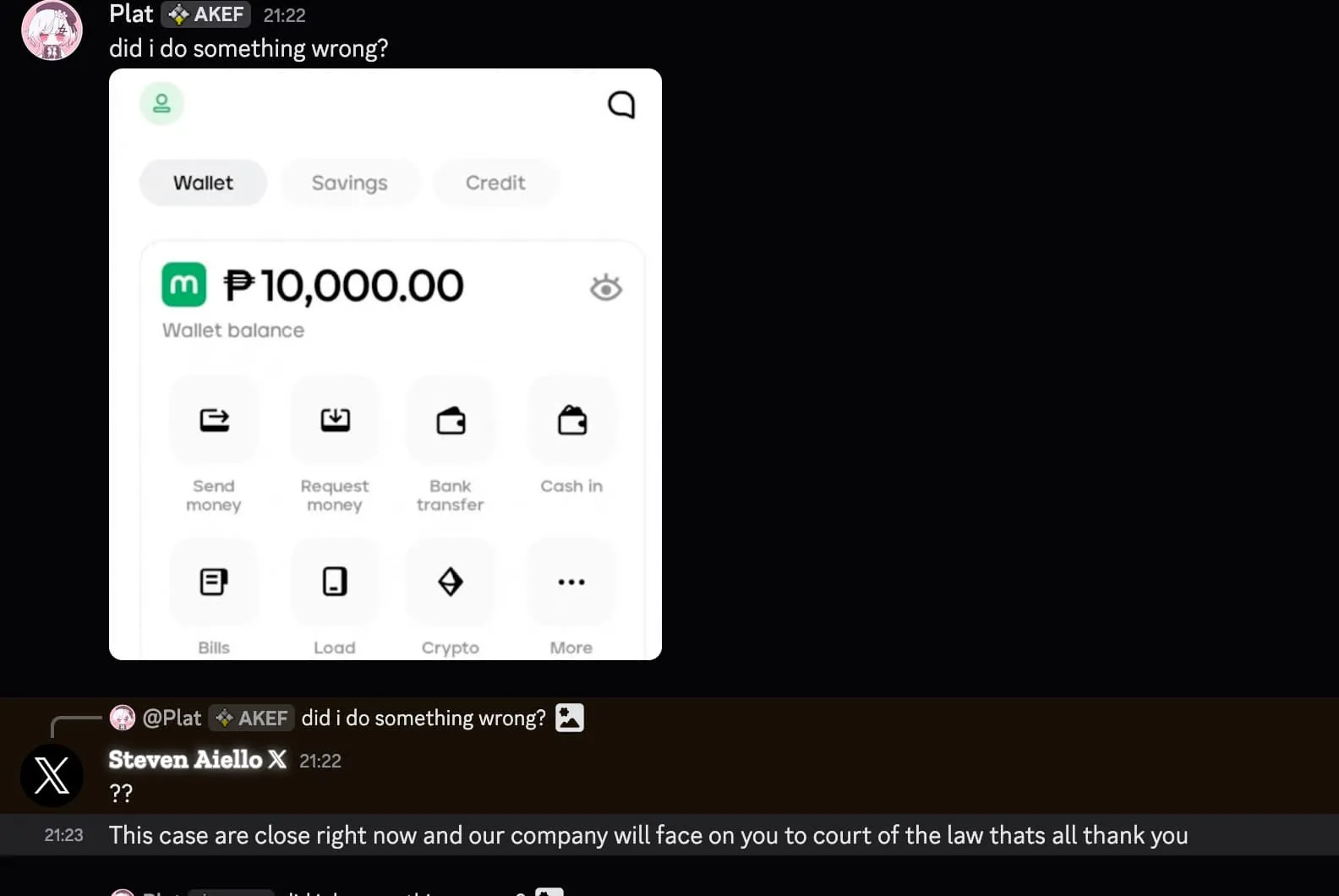

なんかやっちゃいましたかね?って画像送ってみたら、?? って返ってきてガチ困惑っぽかった。

しかも、「法廷で会いましょう!thank you」とか言ってきて、 いやアカウントBANどうこうじゃなかったんかい!って思ってめちゃくちゃ面白かった。

最終的に「thank you 友達解除するねバイバイ」って言われた。 いや、Twitterサポートが友達解除ってなんやねん。もう途中からサポートとして振る舞ってなかったし。

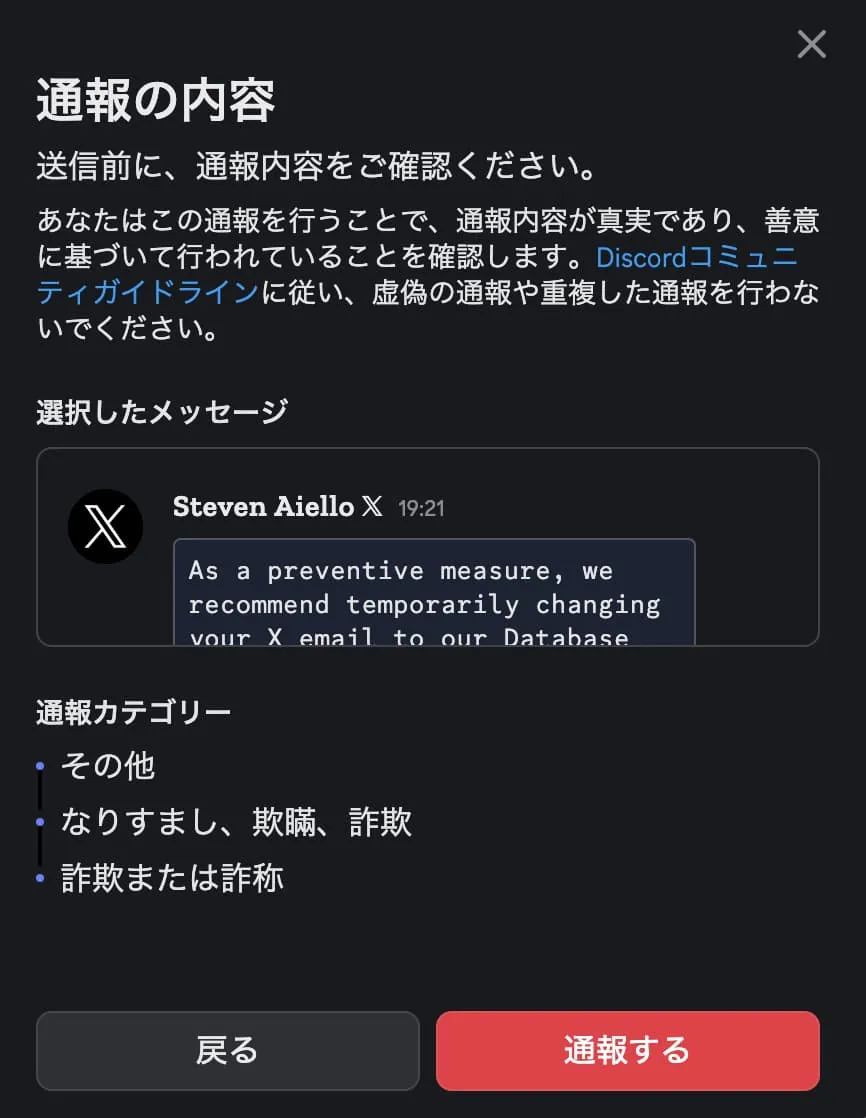

その後すぐブロックされたので、こちらもちゃんと通報してターンエンドとした。

通報の結果は明らかなように、次の日にはもうアカウントが削除されていた。

得られた知見

かなり新鮮な体験で色々学びがあったので、まとめておきます。

-

Twitter DM 送信段階

- 攻撃者は乗っ取ったアカウントのフォロワーに対して DM を送ることで、スパム判定を回避している。

- 「誤って通報しまくってしまった」「あなたのアカウントが凍結される」「Twitterのサポートに連絡すれば助かる」 「Discord で指定したアカウントに連絡して」のような指示が行われて、別のプラットフォームに誘導される

- 時間制限があることを強調して、心理的に焦らせて冷静な判断力を失わせようとしている

-

Discord やり取り全般

- 攻撃者はマニュアル化されたテンプレートを用いて、公式のサポートを装ったメッセージを送ってくる

- 攻撃対象の Twitter ID やプロフィールアイコン、「たくさん通報された事実がある」のような、詳しく伝えていない情報も 把握しているように見せる ことで、サポートとしての信頼感を出そうとしている (ただし、全て公開されている特別ではない情報である)

- 時々Twitter公式の利用規約やガイドライン、法律のリンクを引用してきて圧力をかけてくる

- 一定時間ごとにメッセージを送ってきたり、メンションしてきたり、電話をかけてくるなどして、被害者がやり取りから離脱しないようにしてくる

-

攻撃内容

- Twitter アカウント乗っ取り: メールアドレスを攻撃者のものに差し替えるように指示をされ、 その通りにすると Twitter アカウントの乗っ取りが完了する。

- クレジットカード情報の搾取: クレジットカード番号、有効期限、セキュリティコードを送信するように指示される

- プリペイドカード購入代行: オンライン上でプリペイドカードの購入とその譲渡を指示される

対策

- DMを無視する

これが一番です。おかしいDMには関わらない方がいい。とはいえ、冷静じゃない状態ではそれができない可能性もあるので、 他人に相談する か、もし相談できる人がいないなら、せめて AI に相談する のが良いかと思います。 SNS であれば、フォロワーや集合知に聞くのも良いでしょう。

最近の LLM は賢いので有名な手口であれば気づいてくれそう ですね。 将来的に未知の手法やDMにプロンプトインジェクションが含まれる手法、Web参照時の情報源汚染などが発生するかもしれないので、 盲信すべきではないですが。

もしうっかり乗っ取られたら、公式のヘルプセンター から問い合わせましょう:

感想

なかなかできない体験だったのでとても楽しかったです。

Twitter アカウントが乗っ取られた、というような声は時々聞くので、一体どのような手法で乗っ取りに至るのか 非常に興味があったので、その手法を間近で見ることができて興味深かったです。 ついでにクレカ情報の搾取やプリペイドカード購入代行依頼も見れたので、 事前に準備された行動指針、マニュアル化された手続き、何か組織がバックにいそうな雰囲気を感じられました。

個人的に、他人に相談するというのは非常に強力な対策だと思っていて、 同様のDMを受け取った人が「どうしたらいい?」とフォロワーに質問しているのをタイムライン上で何回か見かけたことがあり、 そのすべてのケースで誰かが「それは詐欺だ」と指摘しており、被害を防ぐことができていました。

Twitter は2段階認証が推奨されていたり、重要な操作の前にはパスワードが再要求されたりと、 システムのセキュリティはしっかりしているのですが、脆弱な人間の前ではあらゆる施策が無力 となります。 人間をハックするのが最も簡単に情報を盗む経路であり、私たちが最も気をつけるべき攻撃だと思います。

人間が最も脆弱です。